리프트 앤 시프트 마이그레이션을 수행할 때 Azure에서 다양한 유형의 대상을 접하게 됩니다. Azure의 대상 중 하나는 Azure VMware Solution(AVS)으로, Azure의 프라이빗 클라우드 오퍼링입니다. 기본적으로 전용 베어 메탈 서버의 vSphere 클러스터가 포함됩니다. AVS의 스토리지를 확장해야 하는 경우 Azure에는 여러 스토리지 옵션이 있습니다. 이 블로그에서는 퍼스트파티 오퍼링에 초점을 맞춥니다.

vSAN: 로컬 스토리지

이 유형의 스토리지는 베어 메탈 서버에 로컬로 연결된 디스크에서 제공됩니다. 이는 NVMe SSD로, 노드 자체에서 직접 제공되므로 가장 빠른 스토리지를 제공합니다.

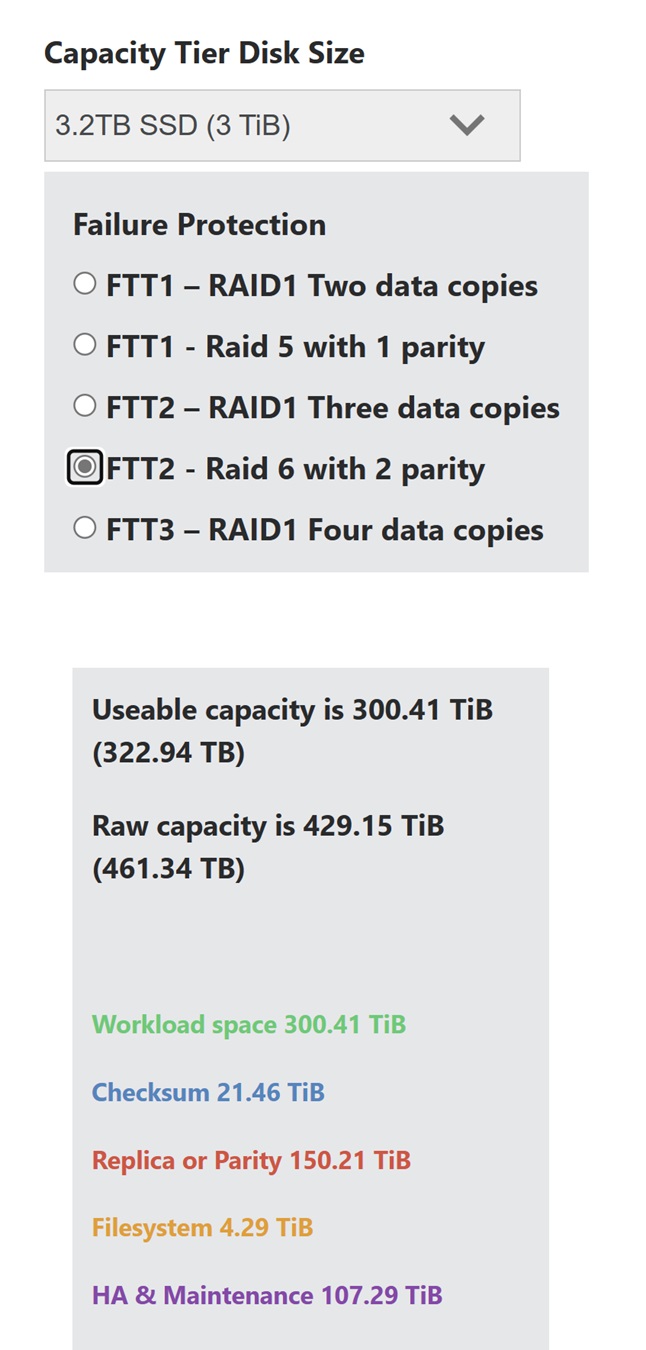

저장소 크기는 클러스터에 배포하는 노드 수에 따라 달라집니다. 최소 3개에서 최대 16개의 노드를 단일 클러스터에 배포할 수 있습니다. 크기는 RAID 구성에 따라 달라집니다.

FTT는 클러스터가 실패를 견뎌내고 손실 없이 데이터를 유지할 수 있는 노드 수를 나타냅니다. FTT 속도가 높을수록 최소 호스트 요구 사항이 높아집니다.

RAID를 구성한 후 사용 가능한 공간이 무엇이든 vSAN에 여유 공간으로 25%를 유지해야 한다는 점을 명심하세요. 이는 호스트 장애, 업데이트 및 vSAN 정책 변경을 위한 것입니다. SLA 요구 사항을 충족하려면 25%의 여유 공간을 유지해야 합니다.

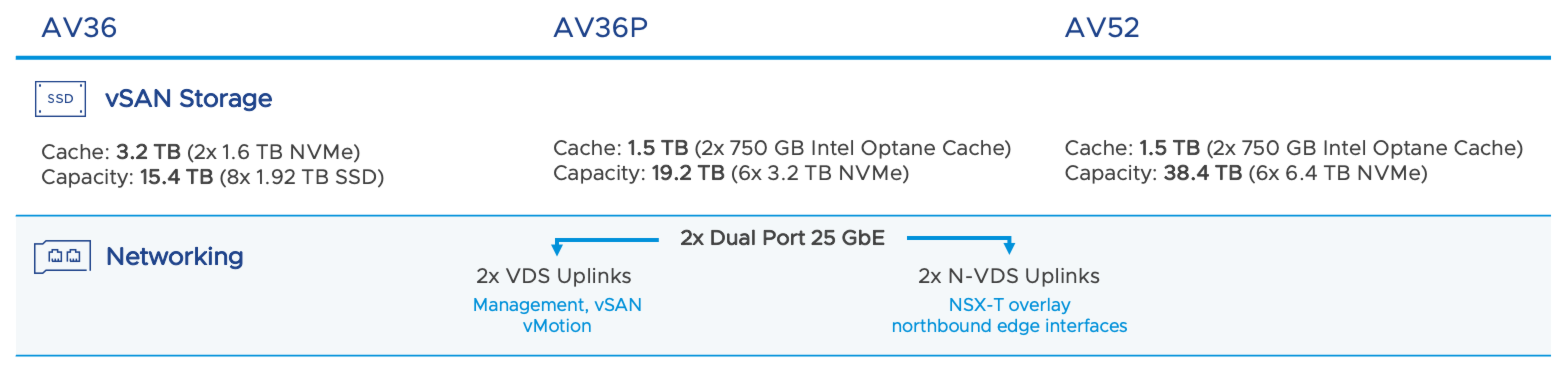

AVS 호스트에서 얻을 수 있는 사용 가능한 스토리지를 계산하려면 아래에 언급된 웹사이트를 사용할 수 있습니다. 이 예는 AV36P입니다. 여기에는 각각 3.2TB의 용량 디스크 3개가 있는 2개의 디스크 그룹이 있습니다.

관찰에 따르면 노드당 10~13TB의 사용 가능한 공간을 얻을 수 있습니다. AVS 노드가 있는 용량 디스크는 아래 스크린샷에서 찾을 수 있습니다.

이것은 두 개의 디스크 그룹으로 나뉩니다.

공간 요구 사항이 vSAN에서 얻을 수 있는 사용 가능한 공간보다 높으면 원격 스토리지를 선택하거나 추가 노드를 얻어서 vSAN을 확장해야 합니다. AVS의 노드는 연결된 스토리지와 함께 제공됩니다. 클러스터에서 노드를 추가하는 것은 비용이 많이 드는 옵션이므로 기본적으로 추가 노드를 추가하지 않고 스토리지를 확장하는 것을 의미하는 원격 스토리지 옵션을 확인할 수 있습니다.

AVS는 ANF나 Elastic SAN 등 자사에서 제공하는 다양한 형태를 지원하지만, Pure Storage와 같은 타사 스토리지도 지원합니다.

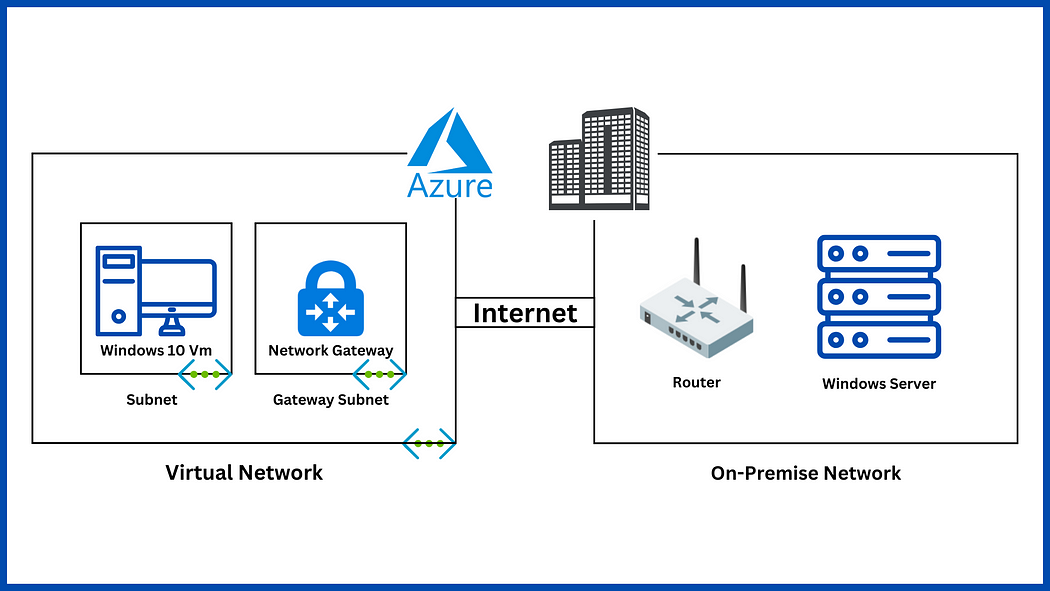

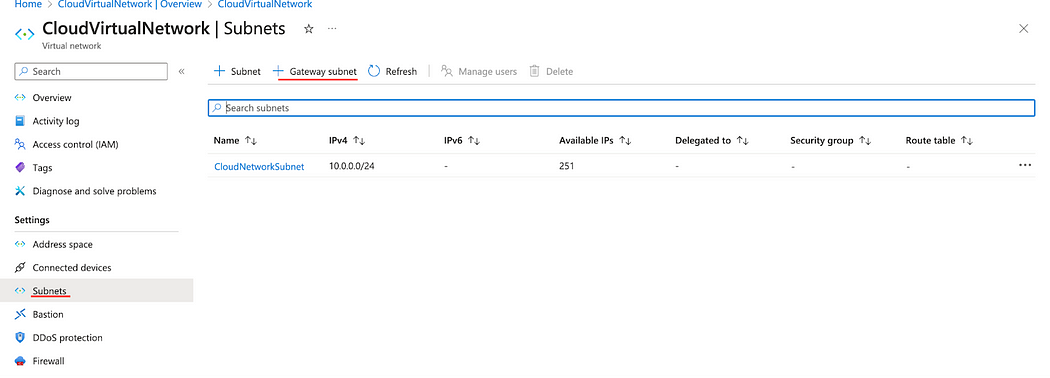

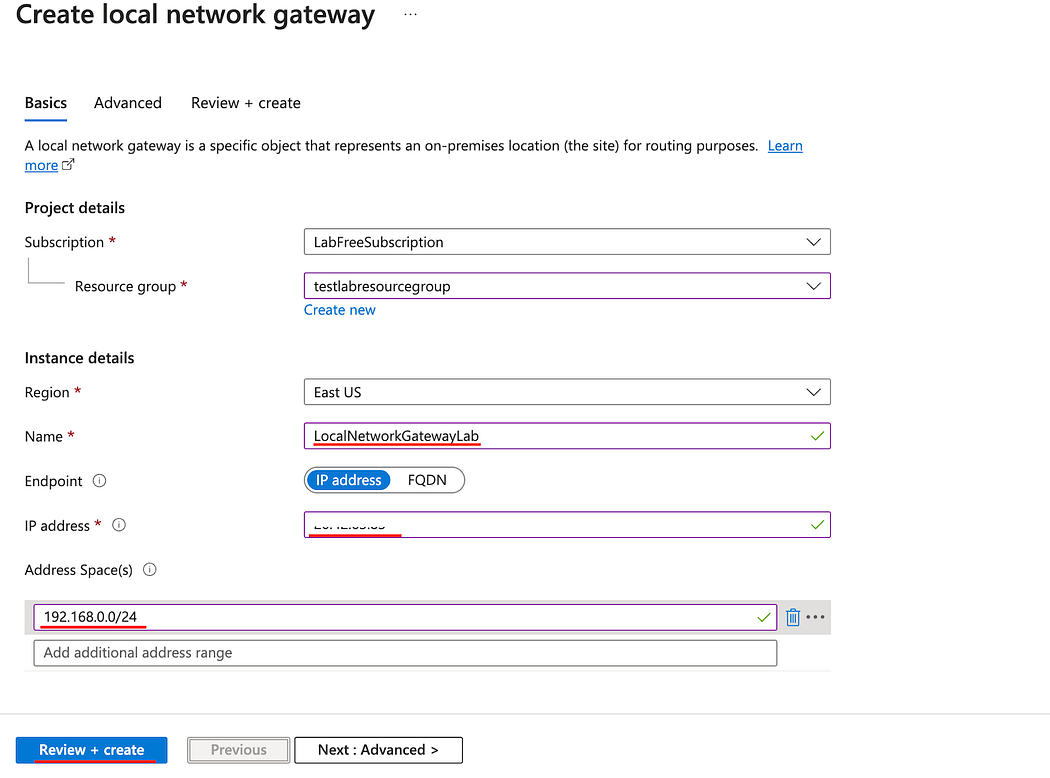

AVS를 사용한 Azure NetApp 파일

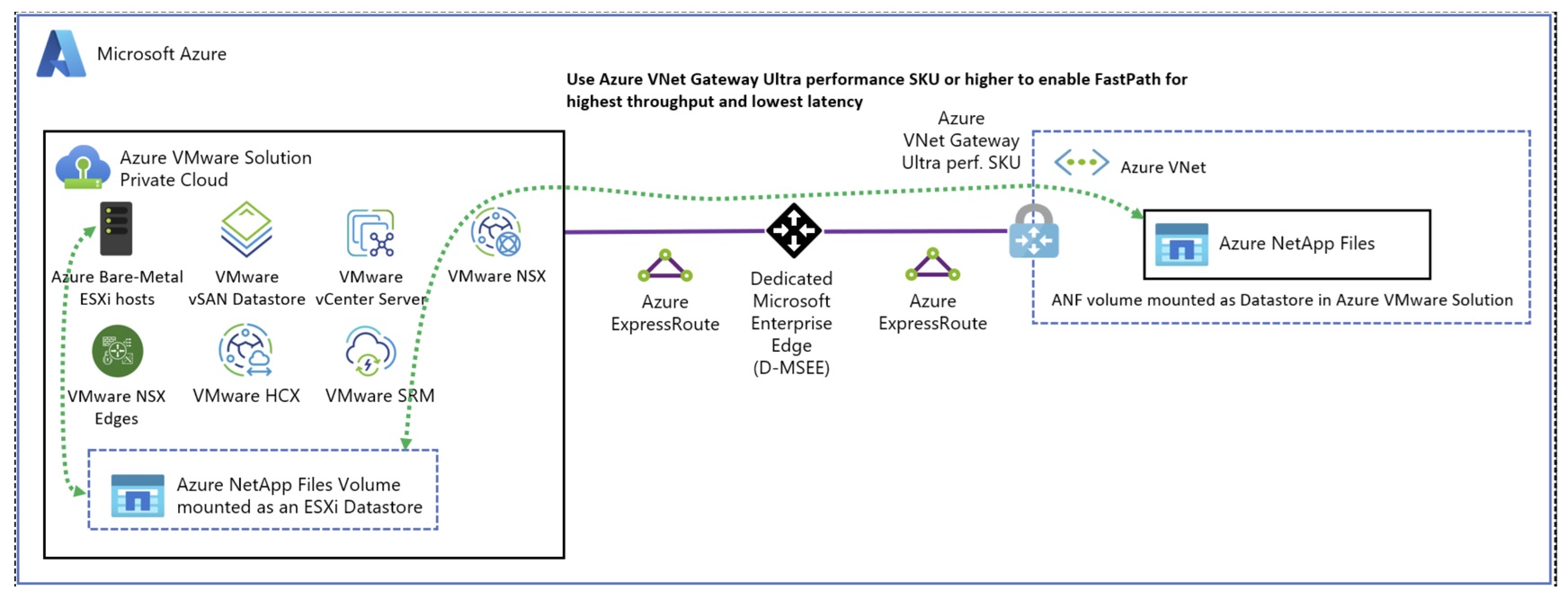

Azure NetApp Files는 VM 내부에서 NFS 공유를 마운트하는 데 사용할 수 있으며 vCenter에서 NFS 데이터 저장소로 사용할 수도 있습니다. AVS는 VNET이 아닌 별도의 베어 메탈 서버에 호스팅되므로 ANF 볼륨에 연결해야 하는 경우 AVS에 내장된 ExpressRoute를 통해 연결해야 합니다. ANF는 게이트웨이인 ExpressRoute 게이트웨이를 통해 ExpressRoute 회로에 연결된 별도의 VNET에 배포됩니다.

AVS와 ANF 간 데이터 전송은 내장된 ExpressRoute 연결을 통해 연결되므로 무료입니다.

아래 다이어그램은 연결 메커니즘을 보여줍니다.

AVS가 특정 구역에 배포되므로 데이터스토어에 대한 저지연 연결을 달성하기 위해 ANF도 동일한 구역에 배포해야 합니다. 이는 ANF를 특정 구역에 배치하는 가용성 구역 볼륨 그룹 배치 기능으로 달성할 수 있습니다.

AVS에서 ANF와의 연결은 데이터 저장소 트래픽을 처리하는 별도의 VMK를 통해 이루어지며 트래픽 격리를 제공합니다.

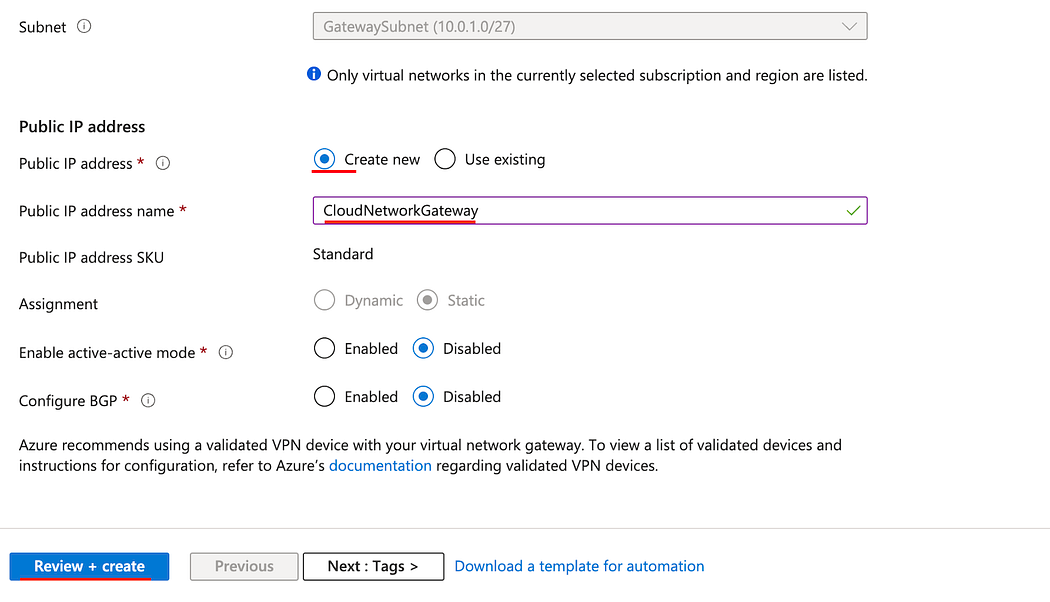

더 나은 처리량을 위해 고객은 FastPath 기능을 제공하는 Ultra VPN GW 또는 ErGw3Az SKU를 배포할 수 있습니다. FastPath가 활성화되면 게이트웨이를 우회하여 네트워크 트래픽을 AVS로 직접 전송합니다.

VM의 VMDK가 ANF에 배치된 경우, VM을 백업할 수 있는 클라우드 백업 플러그인을 활용할 수 있습니다. 이 도구는 현재 미리보기 상태이며 무료입니다.

AFS는 NFS 프로토콜도 제공하지만 현재는 데이터 저장소로 지원되지 않습니다.

AVS를 사용한 Azure Elastic SAN

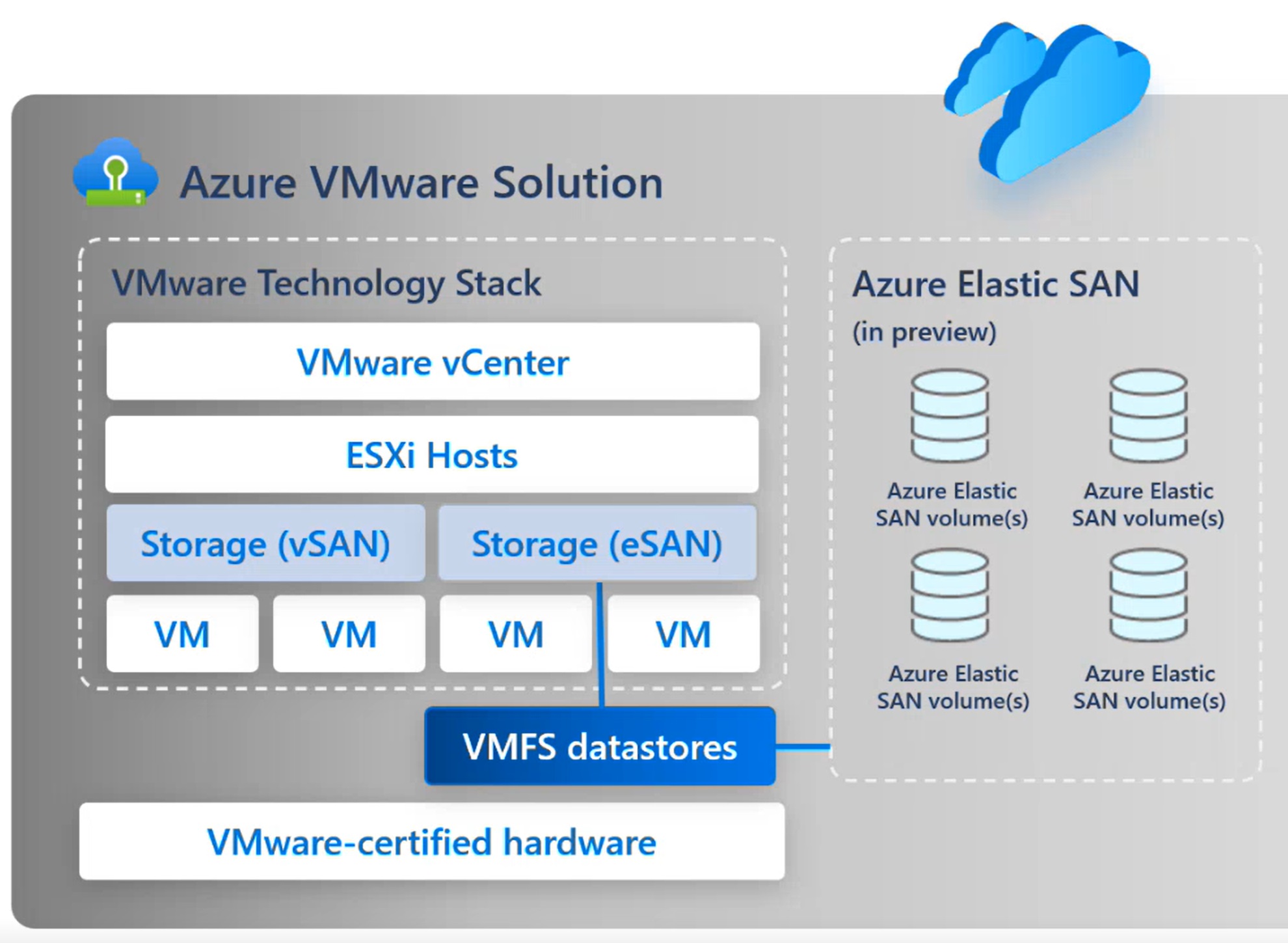

ANF 외에도 Microsoft는 스토리지 요구 사항을 충족하는 퍼스트파티 솔루션인 Elastic SAN을 제공합니다. 이는 Azure NetApp Files보다 저렴하고 확장 가능합니다. Elastic SAN은 AVS에 데이터 저장소를 제공하는 데 사용할 수 있습니다. AVS에 매핑할 수 있는 iSCSI LUN을 얻고 해당 데이터 저장소에 VM을 만들 수 있습니다.

Elastic SAN은 VMFS 데이터 저장소로 노출됩니다.

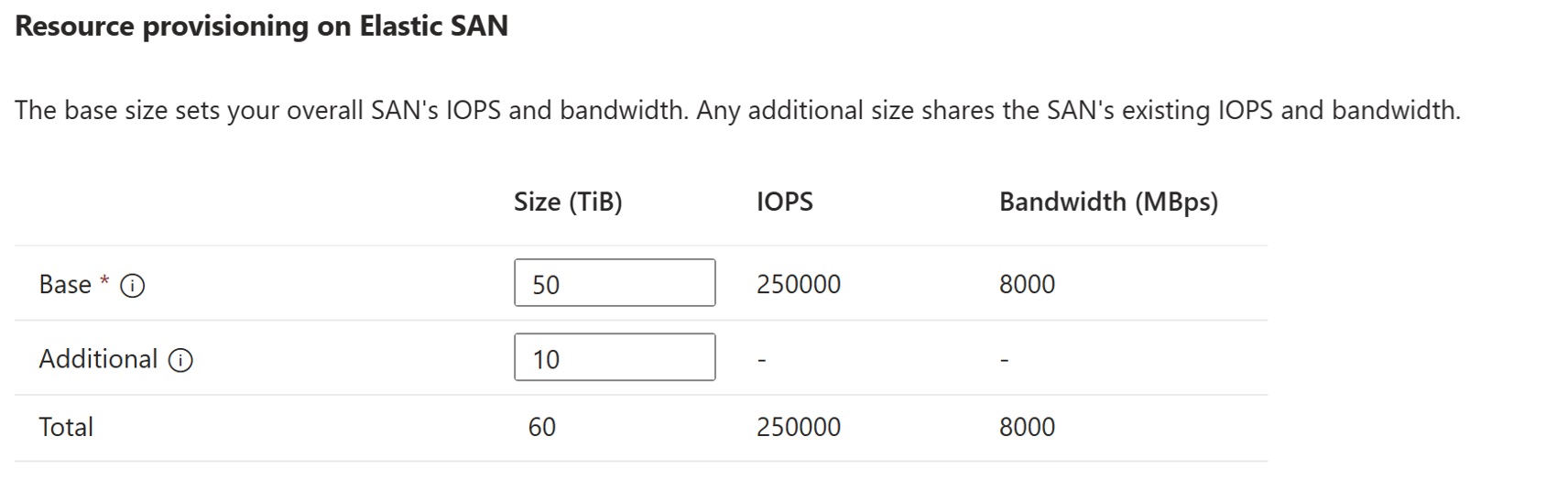

기본적으로 Elastic SAN은 프리미엄 SKU로 제공됩니다. TB 단위로 기본 SKU를 구매하면 IOPS와 처리량이 증가합니다. 그러나 기본 SKU로 처리량과 IOPS 요구 사항이 충분한 경우 추가 스토리지를 추가할 수 있으며, 이는 더 저렴하고 IOPS와 처리량이 증가하지 않습니다.

위의 스크린샷에서 보듯이, 기본 크기는 IOPS와 처리량을 늘리는 반면, 더 저렴한 추가 용량은 IOPS/처리량에 영향을 미치지 않습니다.

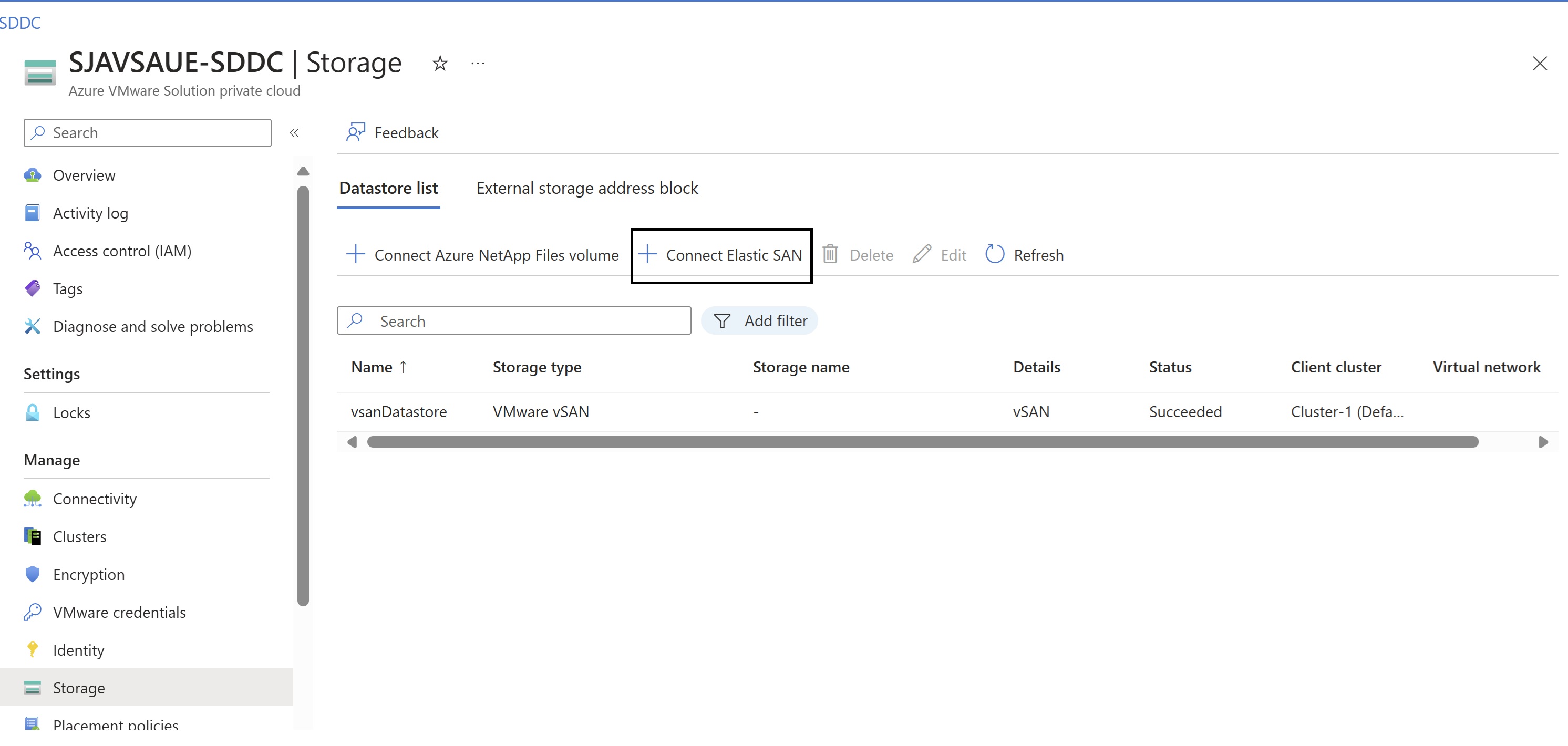

Elastic SAN은 Azure Portal의 AVS 블레이드에 완전히 통합되어 있습니다. 동일한 블레이드에서 데이터스토어를 만들 수 있으므로 데이터스토어를 매핑하고 확장하기가 더 쉽습니다.

AVS 아키텍처의 스토리지 옵션을 다루었습니다. 이것이 새로운 기회에 맞춰 AVS의 크기를 정하는 데 도움이 되기를 바랍니다.

즐거운 학습이 되세요!

'IT이야기 > Azure' 카테고리의 다른 글

| Azure에서 합병, 인수 및 이동을 처리하는 방법 (0) | 2024.12.31 |

|---|---|

| Azure Private Endpoint 배포를 위한 온프레미스 DNS 변경 (2) | 2024.12.31 |

| Azure Firewall을 사용하여 Azure VMware 솔루션 배포 (0) | 2024.12.31 |

| 다양한 유형의 Azure Migrate 평가 탐색 (0) | 2024.12.31 |

| Azure에서 도메인을 구매하고 공용 DNS를 구성하는 방법 (0) | 2024.12.31 |