소개

제로 트러스트 보안 모델 소개

제로 트러스트 보안 모델은 조직 네트워크 내 리소스에 액세스할 때 "절대 신뢰하지 말고 항상 확인하라"는 아이디어를 장려하는 프레임워크입니다. 이는 네트워크 내부 또는 외부에 있는 모든 사용자와 기기를 신뢰할 수 없는 것으로 취급해야 하며 리소스에 대한 액세스 권한을 부여받기 전에 신원과 행동의 합법성을 증명해야 한다고 가정합니다.

가상 데스크톱 환경에서 보안의 중요성

Azure Virtual Desktop(AVD) 컨텍스트에서 Zero Trust 모델은 Microsoft 서비스와 타사 방화벽을 결합하여 구현할 수 있습니다 .

Azure AD는 사용자 ID를 설정하고 액세스 제어를 시행하는 데 사용할 수 있으며, Azure AD Identity Protection은 의심스러운 활동을 모니터링하고 관리자에게 잠재적인 위협에 대해 경고하는 데 사용할 수 있습니다. 또한, 가상 데스크톱 환경의 보안을 강화하는 데 활용할 수 있는 다른 Azure 서비스도 있습니다.

AVD에서 Zero Trust 모델을 구현하는 데 활용할 수 있는 Azure 서비스:

ID 및 액세스 관리

- Azure 조건부 액세스(Azure AD CA): 이 서비스를 통해 관리자는 사용자가 AVD 리소스에 액세스할 수 있는 조건을 지정하는 정책을 설정할 수 있습니다.

- Azure 다중 인증 요소(MFA): MFA를 사용하면 사용자가 AVD 리소스에 액세스하기 전에 휴대폰으로 전송되는 코드와 같은 추가 인증 요소를 제공하도록 요구할 수 있습니다.

- Azure AD Identity Protection: 이 서비스는 조직을 ID 기반 위협으로부터 보호하는 데 도움이 됩니다. 고급 머신 러닝과 행동 분석을 사용하여 손상된 계정, 위험한 로그인, 의심스러운 IP 주소와 같이 조직의 ID에 대한 잠재적 위협을 식별하고 완화합니다.

데이터 및 위협 보호

- Azure Disk Encryption: 이 기능을 사용하면 Azure에서 실행되는 가상 머신(VM)의 OS 및 데이터 디스크를 암호화할 수 있습니다. Windows의 산업 표준 BitLocker 기능과 Linux의 DM-Crypt 기능을 사용하여 OS 및 데이터 디스크에 대한 볼륨 암호화를 제공합니다.

- Microsoft Information Protection(MIP): 이 서비스는 AVD 내의 중요한 데이터를 분류하고 보호하는 데 사용할 수 있습니다.

- Windows Information Protection(WIP): 이 서비스는 데이터 유출 및 민감한 정보에 대한 무단 액세스로부터 보호하는 데 도움이 됩니다. Azure Virtual Desktop(AVD)에서 WIP를 사용하여 세션 호스트의 데이터를 보호하고 사용자가 민감한 데이터에 적절하게 액세스할 수 있도록 할 수 있습니다.

-

Azure Advanced Threat Protection(ATP): AVD 환경에서 지능형 위협 및 공격을 식별하고 완화하여 AVD 리소스의 전반적인 보안 태세를 개선하는 데 도움이 됩니다.

AVD에서 Zero Trust 모델을 구현함으로써 조직은 가상 데스크톱 리소스에 대한 무단 액세스 위험을 크게 줄이고 승인된 사용자만 중요한 데이터에 액세스할 수 있도록 할 수 있습니다.

보안 및 규정 준수

- 클라우드용 Microsoft Defender: 이 서비스를 사용하면 보안 및 규정 준수 권장 사항을 구현하고 보안 활동의 진행 상황과 효과를 추적할 수 있습니다.

- Azure 방화벽: Azure 방화벽을 구현하여 외부 위협으로부터 보호하고 AVD 리소스에 대한 액세스를 제어합니다.

- Azure 네트워크 보안 그룹(NSG): AVD 리소스에 대한 인바운드 및 아웃바운드 네트워크 트래픽을 제어하는 데 사용할 수 있습니다.

- Azure Bastion: 이 서비스는 Azure의 가상 머신에 안전하고 원활한 RDP 및 SSH 액세스를 제공합니다. 브라우저를 사용하여 가상 머신에 연결할 수 있으므로 인바운드 포트를 열거나 VPN을 사용하여 리소스에 액세스할 필요가 없습니다.

- Azure Policy: Azure의 이 서비스를 사용하면 Azure 리소스 전반에 걸쳐 규정 준수 및 거버넌스 표준을 적용하고 리소스가 조직 표준을 준수하여 배포되도록 할 수 있습니다.

모니터링

- Azure Sentinel: 이 서비스는 AVD 리소스, Azure AD, Azure Defender의 로그를 포함한 다양한 소스에서 데이터를 수집, 분석, 저장하여 Azure Virtual Desktop(AVD) 환경을 모니터링하고 보호하는 데 사용할 수 있습니다.

- Azure Log 분석 : 이 서비스를 사용하면 AVD 리소스의 로그 데이터를 수집하고 분석할 수 있으며 리소스의 성능과 상태를 중앙에서 볼 수 있습니다.

- Azure Monitor: 이 서비스는 AVD 환경을 모니터링, 문제 해결 및 최적화하기 위한 도구와 기능 세트를 제공합니다. 세션 호스트 및 사용자 세션과 같은 AVD 리소스에서 원격 측정 데이터를 수집하고 분석할 수 있습니다.

- Azure Alerts: 이 서비스를 사용하면 Azure 리소스의 특정 조건에 대한 알림을 만들고, 관리하고, 수신할 수 있으며, 리소스를 모니터링하고 리소스 임계값을 초과하거나 보안 위반이 감지되는 등 특정 조건이 발생하면 조치를 취할 수 있습니다.

AVD를 위한 ID 및 액세스 관리 모범 사례

Azure Virtual Desktop 세션에서 사용자 액세스 제어

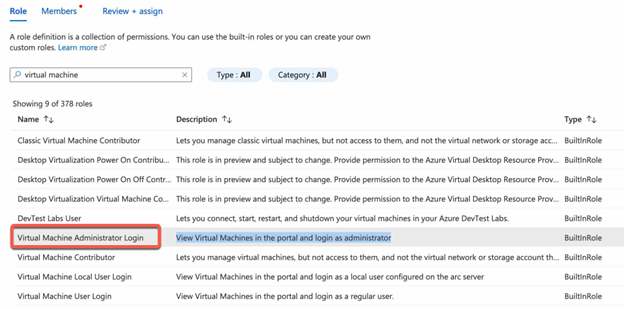

권한 모음인 Azure Virtual Desktop에서 사용할 수 있는 여러 가지 기본 제공 역할이 있습니다. Azure Virtual Desktop(AVD) 세션에서 사용자 액세스를 제어하려면 다음 단계를 따르세요.

새로운 역할 할당을 추가합니다.

- Azure Portal로 이동하여 AVD 리소스 그룹으로 이동합니다.

- "액세스 제어(IAM)"를 선택 하고 새로운 역할 할당을 추가합니다.

- Azure Virtual Desktop에 대한 기본 제공 역할 중 하나를 선택하세요.

- 가상 머신 사용자 로그인

- 가상 머신 관리자 로그인

- 데스크톱 가상화 사용자

- 데스크톱 가상화 전원 켜기 끄기 기여자

-

원하는 사용자에게 할당합니다.

Azure Virtual Desktop을 관리하고 제어하기 위한 RBAC 역할

다음은 Azure Virtual Desktop(AVD)을 관리하고 제어하는 데 사용할 수 있는 일부 RBAC 역할 표입니다.

| 역할 | 설명 |

| 데스크톱 가상화 사용자 | 사용자가 AVD 세션에 연결하고, 세션에서 애플리케이션과 리소스를 사용하고, 자신의 비밀번호 재설정이나 프로필 업데이트와 같은 기본 관리 작업을 수행할 수 있도록 합니다. |

| 데스크톱 가상화 사용자 세션 운영자 | 사용자가 메시지를 보내고, 세션 연결을 끊고, "로그오프" 기능을 사용하여 세션 호스트에서 세션을 로그아웃할 수 있도록 합니다. 그러나 이 역할은 사용자가 세션 호스트 제거, 드레인 모드 변경 등과 같은 세션 호스트 관리를 수행할 수 있도록 허용하지 않습니다. 이 역할은 할당을 볼 수 있지만 관리자를 수정할 수는 없습니다. |

| 데스크톱 가상화 호스트 풀 기여자 | 사용자가 리소스에 대한 액세스를 포함하여 호스트 풀의 모든 측면을 관리할 수 있도록 합니다. 가상 머신을 만들려면 Virtual Machine Contributor 역할도 필요합니다. 포털을 사용하여 호스트 풀을 만들려면 Desktop Virtualization Application Group Contributor 및 Desktop Virtualization Workspace Contributor 역할이 필요하거나 Desktop Virtualization Contributor 역할을 사용할 수 있습니다. |

| 데스크톱 가상화 기여자 | 사용자가 배포의 모든 측면을 관리할 수 있도록 합니다. 그러나 사용자에게 컴퓨팅 리소스에 대한 액세스 권한을 부여하지는 않습니다. 또한 사용자 또는 사용자 그룹에 애플리케이션 그룹을 게시하려면 사용자 액세스 관리자 역할이 필요합니다. |

| 데스크톱 가상화 리더 | 사용자는 배포의 모든 내용을 볼 수 있지만 변경할 수는 없습니다. |

| 데스크톱 가상화 전원 켜기 끄기 기여자 | Azure Virtual Desktop 리소스 공급자가 가상 머신을 시작 및 중지할 수 있도록 합니다. |

| 데스크톱 가상화 가상 머신 기여자 | Azure Virtual Desktop 리소스 공급자가 가상 머신을 생성, 삭제, 업데이트, 시작, 중지할 수 있도록 합니다. |

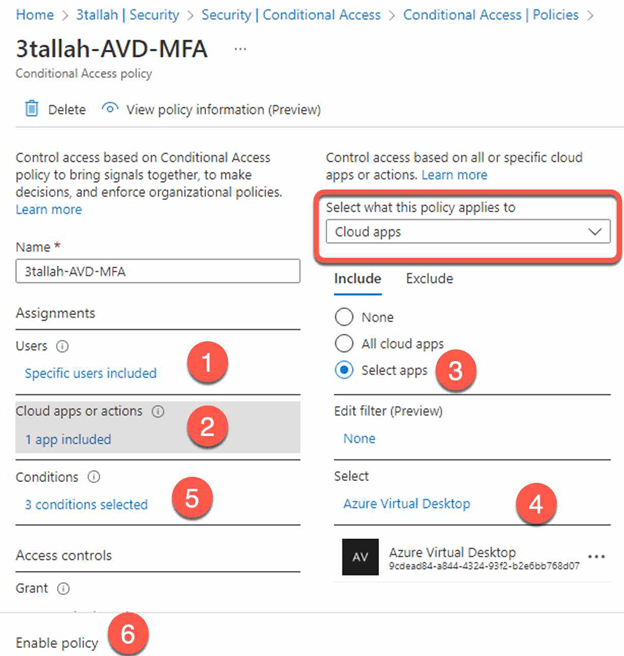

MFA 및 Azure AD 조건부 액세스 정책 설정:

Azure AD 조건부 액세스 구성

- Azure Portal로 이동하여 "Azure Active Directory" 서비스로 이동합니다.

- "조건부 액세스"를 선택 하고 새 정책을 만듭니다.

- 다중 요소 인증 요구 또는 특정 위치에서의 액세스 차단 등 원하는 액세스 제어를 구성합니다 .

액세스 제어를 테스트합니다.

- 액세스 제어를 받는 사용자로 AVD 세션에 로그인합니다.

- 예상대로 액세스 제어가 적용되는지 확인하세요.

이러한 단계를 따르면 세션 호스트에 대한 액세스를 제한하고 권한이 있는 사용자만 로그인할 수 있도록 할 수 있습니다. 이렇게 하면 세션 호스트에 대한 무단 액세스를 방지하고 데이터를 보호하는 데 도움이 될 수 있습니다.

AVD에서 SSO 및 비밀번호 없는 인증 활성화

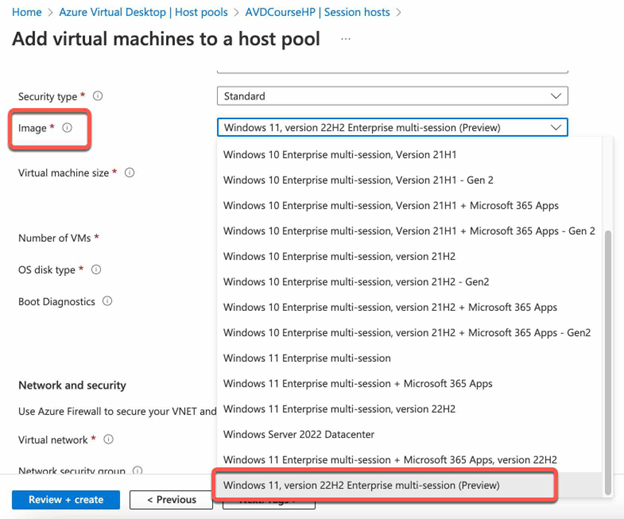

Microsoft Azure Virtual Desktop(AVD)의 최신 업그레이드를 통해 이제 사용자는 SSO(Single Sign-On) 및 암호 없는 인증을 통해 서비스에 액세스할 수 있습니다. 이 기능은 현재 공개 미리보기 상태이며 Azure AD로 활성화할 수 있습니다. 또한 Microsoft의 David Belanger가 최근 블로그 게시물에서 설명한 대로 사용자는 암호 없는 인증을 위해 Windows Hello 및 FIDO2 키와 같은 보안 장치를 활용할 수 있습니다.

참고: 이러한 기능은 현재 미리 보기 상태이며 Windows 11 22H2 Enterprise Preview(모노 및 멀티 세션)에서만 사용할 수 있습니다. X64 Gen 2를 세션 호스트로 사용합니다.

Azure Virtual Desktop에 대한 SSO 구성:

- Azure AD에 가입되었거나 하이브리드에 가입된(Active Directory) 가상 머신을 사용하고 있는지 확인하세요. SSO는 Azure AD Domain Services에 가입된 가상 머신을 지원하지 않습니다.

- 하이브리드 조인 VM을 사용하는 경우 먼저 Kerberos 지원을 위해 Azure AD를 활성화합니다( https://docs.microsoft.com/en-us/azure/active-directory/authentication/howto-authentication-passwordless-security-key-on-premises#create-a-kerberos-server-object )

- 최신 버전의 Windows Desktop Client를 사용하세요( https://docs.microsoft.com/en-us/azure/virtual-desktop/user-documentation/connect-windows-7-10#install-the-windows-desktop-client )

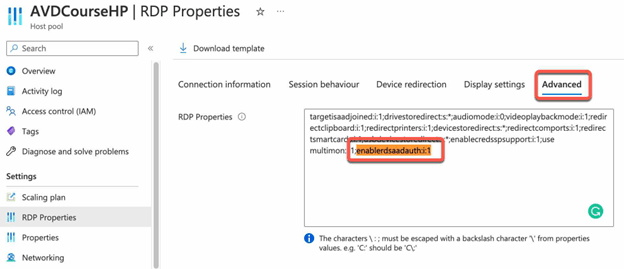

- Azure AD 인증을 " RDP는 Azure AD 인증을 사용하여 로그인을 시도합니다 " 로 설정하여 RDP 속성을 사용자 지정합니다.

- Or set the enablerdsaadauth RDP properties to 1 like this enablerdsaadauth:i:1

- The first time the user logs onto the session host, they will be prompted to authenticate with Azure AD and allow the remote desktop connection.

- Azure AD will remember up to 15 hosts for 30 days before a new authentication prompt

Configure Passwordless for Azure Virtual Desktop:

- Use Windows Hello for Business to enable passwordless authentication

- In addition to the session host-supported version listed above, use one of these versions as your local OS

- Windows 11 Enterprise single or multi-session with the 2022-09 Cumulative Updates for Windows 11 Preview (KB5017383) or later installed.

- Windows 10 Enterprise single or multi-session, versions 20H2 or later with the 2022-09 Cumulative Updates for Windows 10 Preview (KB5017380) or later installed.

- Windows Server 2022 with the 2022-09 Cumulative Update for Microsoft server operating system preview (KB5017381) or later installed.

- Edit the RDP properties to configure the WebAuth redirection option to “WebAuth requests in the remote session are redirected to the local computer”

- Or set the redirectwebauthn RDP properties to 1 like this redirectwebauthn:i:1

- To enable FIDO2 keys, configure it as an authentication method for your users – see https://docs.microsoft.com/en-us/azure/active-directory/authentication/howto-authentication-passwordless-security-key#enable-fido2-security-key-method

Note that you need to make sure that you are using the correct version of Windows and RDP properties to enable these features on AVD.

For more information check:

- https://learn.microsoft.com/en-us/azure/active-directory/authentication/concept-authentication-passwordless

- https://learn.microsoft.com/en-us/windows/security/identity-protection/hello-for-business/hello-overview

Control session behavior, and more using RDP properties for AVD

To control device redirection and Remote Desktop Protocol (RDP) properties for Azure Virtual Desktop (AVD), you can follow these steps:

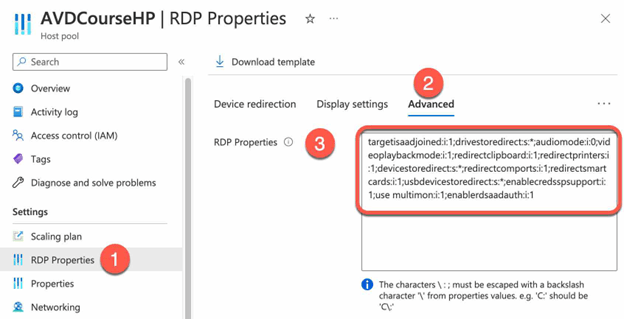

Configure RDP properties from AVD Portal

You can centrally set Remote Desktop Protocol (RDP) properties in Azure Virtual Desktop to control how connections behave. These properties include options for device redirection, display settings, session behavior, and more. For further details, refer to the documentation on customizing RDP properties for a host pool.

To configure RDP properties in the Azure portal:

- Sign into the select Azure Virtual Desktop.

- At the Azure Virtual Desktop page, select host pools in the menu on the left side of the screen.

- Select the name of the host pool you want to update.

- Select RDP Properties in the menu on the left side of the screen.

- Set the property you want.

Also, you can open the Advanced tab and add your RDP properties in a semicolon-separated format like the below.

For more information, see Supported RDP properties with Azure Virtual Desktop – Azure Virtual Desktop | Microsoft Learn

Set up Group Policy for Device and Resource Redirection:

- Open the Group Policy Management Console on a domain controller.

- Create a new GPO and link it to the organizational unit (OU) or domain containing the AVD users.

- Configure device redirection:

- In the GPO, go to “Computer Configuration > Policies > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Device and Resource Redirection”.

- Enable or disable the desired device redirection policies like:

- Allow audio and video playback redirection

- Allow audio recording redirection

- Allow time zone redirection

- Do not allow COM port redirection

- Do not allow Clipboard redirection

- Do not allow LPT port redirection

- Do not allow smart card device redirection

- Do not allow supported Plug and Play device redirection

-

Save

Set up Group Policy for Remote Desktop Session Host:

- In the GPO, go to “Computer Configuration > Policies > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host”.

- Enable or disable the desired RDP properties like:

- Set client connection encryption level

- Set time limit for active but idle Remote Desktop Services sessions

Test the policies.

- Log in to an AVD session as a user who is subject to the policies.

- Verify that the policies are enforced as expected and that the device redirection and RDP properties are as desired.

By following these steps, you can control device redirection and RDP properties for AVD. This can help improve the security and efficiency of your AVD environment by

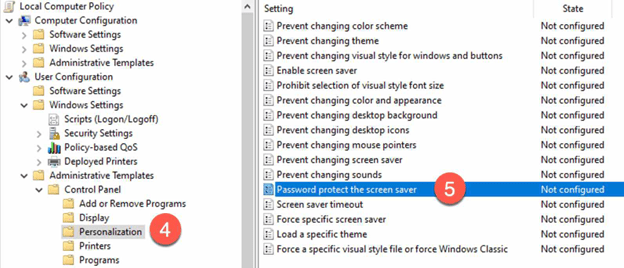

Set up screen locks for idle sessions for AVD users

To set up screen locks for idle sessions for Azure Virtual Desktop (AVD) users, you can follow these steps:

- Set up Group Policy:

- Open the Group Policy Management Console on a domain controller.

- Create a new GPO and link it to the organizational unit (OU) or domain containing the AVD users.

Configure the screen lock policy:

- In the GPO, go to “Computer Configuration > Policies > Administrative Templates > Control Panel > Personalization”.

- Enable the “Force specific screen saver” policy and set the desired screen saver (e.g. “LockedScreen.scr”).

- Enable the “Password protect the screen saver” policy.

Configure the idle timeout:

- In the GPO, go to “Computer Configuration > Policies > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Session Time Limits”.

- Enable the “Set time limit for active but idle Remote Desktop Services sessions” policy and set the desired idle timeout.

Test the policies:

- Log in to an AVD session as a user who is subject to the policies.

- Verify that the policies are enforced as expected and that the screen lock is activated after the specified idle timeout.

By following these steps, you can set up screen locks for idle sessions for AVD users. This can help improve the security of your AVD environment by requiring users to reauthenticate after a period of inactivity.

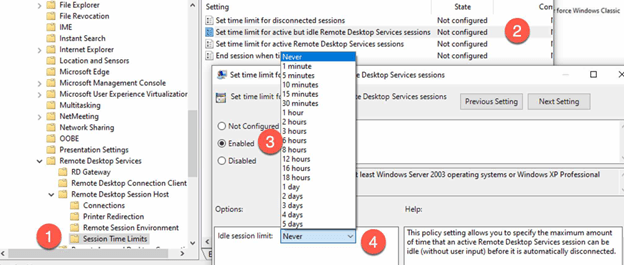

Set maximum inactive time and session end policies for AVD Users

To create a Group Policy object (GPO) to establish maximum inactive time and disconnection policies for Azure Virtual Desktop (AVD) users, you can follow these steps:

- Set up Group Policy:

- Open the Group Policy Management Console on a domain controller.

- Create a new GPO and link it to the organizational unit (OU) or domain containing the AVD users.

Configure the maximum inactive time policy:

- In the GPO, go to “Computer Configuration > Policies > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Session Time Limits”.

- Enable the “Set time limit for disconnected sessions” policy and set the desired maximum inactive time.

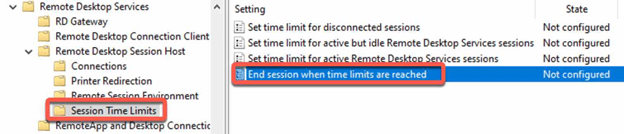

Configure the session end policy:

- In the GPO, go to “Computer Configuration > Policies > Administrative Templates > Windows Components > > Remote Desktop Services > Remote Desktop Session Host > Session Time Limits”.

- Enable the “End session when time limits are reached ” policy.

Test the policies:

- Log in to an AVD session as a user who is subject to the policies.

- Verify that the policies are enforced as expected and that the maximum inactive time and disconnection behavior are as desired.

By following these steps, you can create a GPO to set the maximum inactive time and session end policies for AVD users. This can help improve the security and efficiency of your AVD environment by limiting the amount of time that users can be inactive or disconnected before their sessions are terminated.

Enable External identity to access your AVD

Azure Virtual Desktop currently doesn’t support external identities, you could think about creating user account in your AD for External identities with limited access to separated AVD Resources

- The user must be sourced from the same Active Directory that’s connected to Azure AD. Azure Virtual Desktop does not support B2B or MSA accounts.

- The UPN you use to subscribe to Azure Virtual Desktop must exist in the Active Directory domain the VM is joined to.

Data encryption and Threat Protection best practice for AVD

Enable Azure Disk Encryption for Session host disks

When deploying Session host (virtual machines) in Microsoft Azure, they are not enabled with Bitlocker by default. To address this issue and comply with corporate security policies, Azure Disk Encryption (ADE) can be utilized. ADE provides volume encryption for Azure VMs through the use of Bitlocker or DM-Crypt.

TPM이 없으므로 ADE는 데이터를 암호화하기 위한 비밀이 필요합니다. 이 비밀은 비밀을 안전하게 저장하고 액세스하기 위한 클라우드 기반 서비스인 Azure Key Vault에서 가져옵니다. 이 비밀의 보호를 보장하기 위해 Azure Key Vault에서 키를 생성하거나 외부 하드웨어 보안 모듈(HSM) 장치에서 가져올 수 있습니다. Windows Azure VM을 암호화하기 위한 두 서비스의 구성을 살펴보겠습니다.

Azure 키 자격 증명 모음을 만듭니다.

- Azure Portal에서 "리소스 만들기"를 선택합니다.

- 검색 상자에 "Key Vault"를 입력합니다.

- Key Vault 섹션에서 "만들기"를 선택하세요

- 키 볼트 만들기 섹션에서 다음 정보를 제공합니다.

- 이름: 고유한 이름이 필요합니다.

- 구독: 구독을 선택하세요.

- 리소스 그룹에서 "새로 만들기"를 선택하고 리소스 그룹 이름을 입력합니다.

- 위치 풀다운 메뉴에서 위치를 선택하세요.

- 다른 옵션은 기본값으로 둡니다.

- "만들기"를 선택하여 볼트 만들기를 완료합니다.

-

Azure에 자격 증명 모음을 만들려면 고유한 이름을 제공하고 올바른 구독, 위치 및 리소스 그룹을 선택해야 합니다.

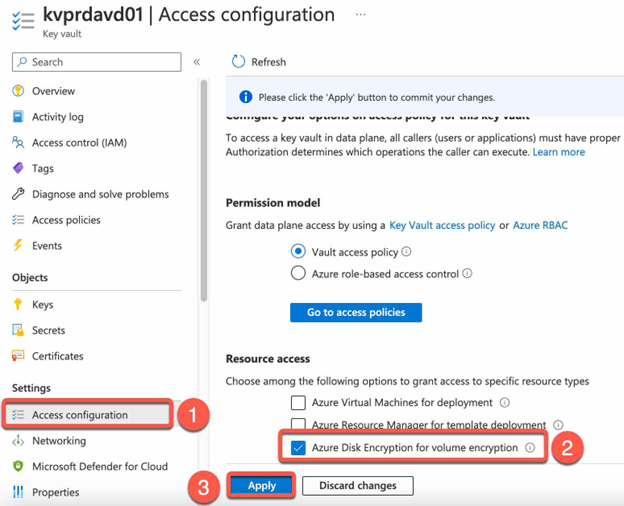

Azure Key Vault 구성:

- Azure Key Vault로 이동하여 "액세스 정책"을 선택하여 Azure Disk Encryption에 대한 액세스를 구성합니다.

- 액세스 정책에서 볼륨 암호화를 위한 Azure Disk Encryption이 활성화되어 있는지 확인하세요.

- 다음으로 키가 필요합니다. 이를 위해 Azure Key Vault의 Keys로 이동합니다. Generate/Import를 선택합니다.

- 액세스 정책 메뉴에서 데이터를 보호하기 위해 사용할 수 있는 두 가지 옵션이 있습니다. Microsoft에서 관리하는 키를 생성하거나 조직에 독점적인 키를 가져오는 것입니다. 민감한 정보의 경우, 자신의 키를 가져오는 것이 좋습니다.

- 이 예제의 목적을 위해 키가 생성됩니다. 현재 Windows Server 2022 및 Windows 11에는 최신 버전의 BitLocker가 포함되어 있으며 현재 RSA 2048비트 키 암호화 키와 작동하지 않습니다. 해결될 때까지 Microsoft는 RSA 3072 또는 RSA 4096비트 키를 사용하는 것이 좋습니다.

- 이제 Azure Key Vault가 구성되었으며 Azure Disk Encryption에 사용할 준비가 되었습니다.

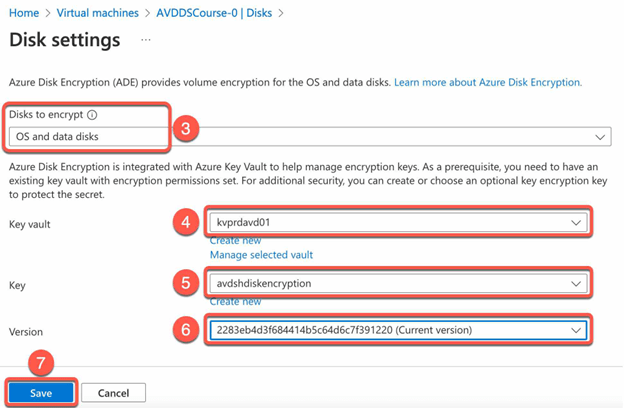

Azure 디스크 암호화 사용

- Azure Disk Encryption을 활성화하려면 Azure VM이 전원이 켜진 상태여야 합니다. 계속하려면 Azure VM으로 이동하여 "디스크"를 선택한 다음 "추가 설정"을 선택합니다.

- 추가 설정에서 암호화할 디스크를 선택한 다음 적절한 키 자격 증명 모음, 키 및 버전을 선택합니다.

- Azure Disk Encryption에서 설정을 적용하면 Azure VM에서 Bitlocker가 활성화되고 디스크 암호화가 시작됩니다.

Microsoft Purview를 사용하여 Azure Files Share에서 AVD 데이터 관리

필수 조건

데이터 카탈로그에 Azure Files 계정을 등록하고 필수 조건을 충족하려면 다음 단계를 따르세요. https://learn.microsoft.com/en-us/azure/purview/register-scan-azure-files-storage-source#prerequisites

Microsoft Purview를 사용하여 Azure Files를 스캔하고 데이터를 분류합니다.

- Microsoft Purview 거버넌스 포털 의 왼쪽 창에서 데이터 맵 탭을 선택합니다 .

- 등록한 Azure Files 소스를 선택하세요.

- "새로운 스캔"을 선택하세요.

- 데이터 소스에 연결할 계정 키 자격 증명을 선택하세요.

- 목록에서 적절한 항목을 선택하여 특정 데이터베이스에 대한 스캔 범위를 지정합니다.

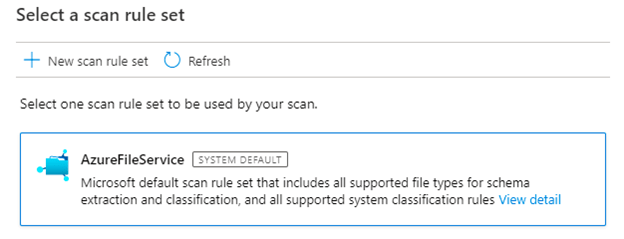

- 스캔 규칙 세트를 선택합니다. 시스템 기본값, 기존 사용자 정의 규칙 세트 중에서 선택하거나 인라인으로 새 규칙 세트를 만들 수 있습니다.

- 스캔 트리거를 선택하세요. 반복되거나 스캔을 한 번 실행하도록 일정을 설정할 수 있습니다.

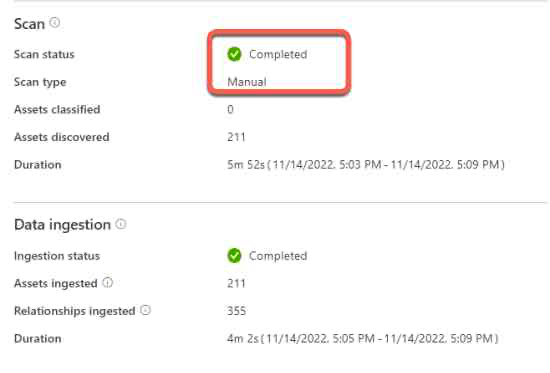

- 스캔 결과를 검토하고 "저장 및 실행"을 선택하세요.

기존 스캔 보기:

- Microsoft Purview 거버넌스 포털 로 이동합니다 .

- 왼쪽 창에서 데이터 맵 탭을 선택합니다.

- 원하는 데이터 소스를 선택합니다. "최근 스캔"에서 해당 데이터 소스의 기존 스캔 목록을 볼 수 있고, "스캔" 탭에서 모든 스캔을 볼 수 있습니다.

- 결과를 보고 싶은 스캔을 선택하세요. 이 페이지에는 모든 이전 스캔 실행과 각 스캔 실행의 상태 및 메트릭이 표시됩니다.

- 스캔 실행 세부 정보를 자세히 확인하려면 실행 ID를 클릭하세요.

자세한 내용은 이 문서를 확인하세요: https://learn.microsoft.com/en-us/azure/purview/register-scan-azure-files-storage-source

사용자가 AVD에서 데이터를 복사하고 전송하는 방법을 제어합니다.

Azure Virtual Desktop(AVD)에서 사용자가 데이터를 복사하고 전송하는 방법을 제어하려면 다음 단계를 따르세요.

- 그룹 정책 설정:

- 도메인 컨트롤러에서 그룹 정책 관리 콘솔을 엽니다.

- 새로운 GPO를 만들고 이를 AVD 사용자가 포함된 조직 단위(OU) 또는 도메인에 연결합니다.

클립보드 리디렉션 구성:

- GPO에서 "컴퓨터 구성 > 정책 > 관리 템플릿 > Windows 구성 요소 > 원격 데스크톱 서비스 > 원격 데스크톱 세션 호스트 > 장치 및 리소스 리디렉션"으로 이동합니다.

- 원하는 대로 "클립보드 리디렉션 허용 안 함" 정책을 활성화하거나 비활성화합니다.

파일 전송 구성:

- GPO에서 "컴퓨터 구성 > 정책 > 관리 템플릿 > Windows 구성 요소 > 원격 데스크톱 서비스 > 원격 데스크톱 세션 호스트 > 장치 및 리소스 리디렉션"으로 이동합니다.

- 원하는 대로 "드라이브 리디렉션 허용 안 함" 정책을 활성화하거나 비활성화합니다.

정책 테스트:

- 정책이 적용되는 사용자로 AVD 세션에 로그인합니다.

- 정책이 예상대로 적용되는지, 클립보드 리디렉션 및 파일 전송이 원하는 대로 제어되는지 확인하세요.

이러한 단계를 따르면 사용자가 AVD에서 데이터를 복사하고 전송하는 방법을 제어할 수 있습니다. 이는 특히 무단 데이터 전송을 방지하거나 사용자가 세션 호스트와 로컬 장치 간에 복사하여 붙여넣을 수 있는 데이터 양을 제한하는 데 유용할 수 있습니다.

사용자 세션에서 로컬 및 원격 드라이브에 대한 액세스 제한

사용자 세션에서 로컬 및 원격 드라이브에 대한 액세스를 제한하려면 다음 단계를 따르세요.

- 그룹 정책 설정:

- 도메인 컨트롤러에서 그룹 정책 관리 콘솔을 엽니다.

- 새로운 GPO를 만들고 사용자가 포함된 조직 단위(OU) 또는 도메인에 연결합니다.

드라이브 리디렉션 구성:

- GPO에서 "컴퓨터 구성 > 정책 > 관리 템플릿 > Windows 구성 요소 > 원격 데스크톱 서비스 > 원격 데스크톱 세션 호스트 > 장치 및 리소스 리디렉션"으로 이동합니다.

- 원하는 대로 "드라이브 리디렉션 허용 안 함" 정책을 활성화하거나 비활성화합니다.

매핑된 드라이브 구성:

- GPO에서 "사용자 구성 > 기본 설정 > Windows 설정 > 드라이브 맵"으로 이동합니다.

-

새 드라이브 매핑을 만들고 원하는 드라이브 문자, 네트워크 경로 및 기타 설정을 구성합니다.

드라이브 제한 사항을 테스트하세요.

- 드라이브 제한이 적용되는 사용자로 사용자 세션에 로그인합니다.

- 예상대로 드라이브 제한이 적용되는지, 매핑된 드라이브가 원하는 대로 사용 가능한지 확인하세요.

이러한 단계를 따르면 사용자 세션에서 로컬 및 원격 드라이브에 대한 액세스를 제한하여 환경의 보안 및 효율성을 개선하는 데 도움이 됩니다. 이는 로컬 또는 원격 드라이브의 데이터에 대한 무단 액세스를 방지하거나 사용자가 이러한 드라이브에서 액세스할 수 있는 데이터 양을 제한하는 데 특히 유용할 수 있습니다.

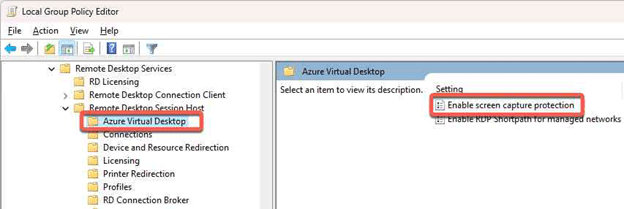

AVD에 대한 화면 캡처 보호 활성화

Azure Virtual Desktop에서 화면 캡처 보호를 사용하려면 다음 클라이언트 중 하나를 사용해야 합니다.

- Windows 데스크톱 클라이언트는 전체 데스크톱에 대해서만 화면 캡처 보호를 지원합니다.

- macOS 클라이언트(버전 10.7.0 이상)는 RemoteApp과 전체 데스크톱 모두에 대한 화면 캡처 보호 기능을 지원합니다.

Azure Virtual Desktop의 화면 캡처 보호 기능에 액세스하려면 올바른 클라이언트를 사용하는 것이 중요합니다.

Azure Virtual Desktop에서 화면 캡처 보호를 구성하려면 아래 단계를 따르세요.

- Azure Virtual Desktop 정책 템플릿 파일(AVDGPTemplate.cab)을 다운로드합니다: https://aka.ms/avdgpo 그리고 cab 파일과 zip 아카이브의 내용을 추출합니다.

- terminalserver-avd.admx 파일을 %windir%\PolicyDefinitions 폴더 로 복사합니다 .

- en-us\terminalserver-avd.adml 파일을 %windir%\PolicyDefinitions\en-us 폴더로 복사합니다.

- 그룹 정책 편집기를 열고 컴퓨터 구성 > 관리 템플릿 > Windows 구성 요소 > 원격 데스크톱 서비스 > 원격 데스크톱 세션 호스트 > Azure Virtual Desktop으로 이동합니다. 하나 이상의 Azure Virtual Desktop 정책이 표시되어야 합니다.

- "화면 캡처 보호 사용" 정책을 열고 "사용"으로 설정합니다.

-

Active Directory 도메인의 그룹 정책 Central Store에 관리 템플릿을 설치할 수도 있습니다. 자세한 내용은 여기를 확인하세요: https://learn.microsoft.com/en-us/troubleshoot/windows-client/group-policy/create-and-manage-central-store

AVD에 대한 Windows Defender 애플리케이션 제어 구현

Windows Defender Application Control은 Windows 10 Professional 및 Enterprise 환경에서 애플리케이션과 DLL을 허용 목록에 추가하는 방법입니다.

Microsoft Mobile Device Management(Intune)를 사용하여 Azure Virtual Desktop(AVD) 세션 호스트에서 Windows Defender Application Control을 구현하려면 다음 단계 중 하나를 따르세요.

- Endpoint Manager Portal 에서 장치 > 구성 프로필을 선택합니다.

- 프로필 만들기 > 프로필: Windows 10 이상을 클릭하세요.

- 프로필 유형: 템플릿 > 템플릿 이름: Endpoint Protection을 선택합니다.

- 기본 탭에서 정책의 이름을 제공합니다.

- 구성 설정 탭에서 (Microsoft Defender 응용 프로그램 제어 구성)을 확장합니다.

- 애플리케이션 제어 코드 무결성 강화

- 좋은 평판을 가진 신뢰할 수 있는 앱 활성화

-

할당 탭에서(AVD 사용자에 대한 대상 그룹 선택) 다음을 생성합니다.

참고: Intelligent Security Graph에서 정의한 Windows 구성 요소, Microsoft 스토어 앱 및 신뢰할 수 있는 앱만 실행할 수 있습니다.

강조된 단계에 따라 WDAC 정책을 배포하면 AVD 세션 호스트에서 Windows Defender Application Control을 효과적으로 구현하여 가상 데스크톱 리소스에서 실행이 허용되는 애플리케이션을 제어하여 맬웨어 및 기타 위협으로부터 보호하는 데 도움이 됩니다. 이를 통해 AVD 환경의 보안 및 안정성을 개선하는 데 도움이 될 수 있습니다.

AVD를 위한 보안 및 규정 준수 모범 사례

AVD를 위한 네트워크 보안 구성

AVD의 트래픽에 대한 Azure 네트워크 보안 그룹(NSG) 규칙:

다음은 Azure Virtual Desktop(AVD)의 인바운드 및 아웃바운드 트래픽에 대한 몇 가지 예시 NSG(네트워크 보안 그룹) 규칙 표입니다.

| 규칙 이름 | 방향 | 규약 | 포트 범위 | 소스(인바운드) 또는 목적지(아웃바운드) | 설명 |

| Azure 서비스 트래픽 | 배 밖으로 | 티에스테르 | 443 | Azure 서비스 | 포트 80 및 443을 통해 AVD 세션 호스트 및 호스트 풀에서 Azure 서비스로 나가는 트래픽을 허용합니다. 이는 AVD 호스트 리소스가 Azure Monitor 또는 Azure Log Analytics와 같은 Azure 리소스 및 서비스에 액세스하는 데 필요합니다. |

| 관리 트래픽 | 인바운드 | 티에스테르 | 3389 | 관리 서브넷 | 관리 서브넷에서 포트 3389를 통해 AVD 세션 호스트와 호스트 풀로 들어오는 RDP 트래픽을 허용합니다. 이는 관리자가 관리 및 유지 관리 목적으로 AVD 호스트 리소스에 연결하는 데 필요합니다. |

| Windows 업데이트 트래픽 | 배 밖으로 | 티에스테르 | 80,443 | Microsoft 업데이트 서비스 | AVD 세션 호스트와 호스트 풀에서 포트 80과 443을 통해 Microsoft 업데이트 서비스로 나가는 트래픽을 허용합니다. 이는 AVD 호스트 리소스가 Microsoft에서 업데이트와 패치를 수신하는 데 필요합니다. |

| 파일 및 프린터 공유 | 배 밖으로 | 티에스테르 | 139,445 | 파일 공유 및 프린터 네트워크 | 포트 139와 445를 통해 AVD 세션 호스트와 호스트 풀로 나가는 파일 및 프린터 공유 트래픽을 허용합니다. 이는 사용자가 AVD 호스트 리소스에서 공유 파일과 프린터에 액세스하는 데 필요합니다. |

| 인터넷 브라우징 트래픽 | 배 밖으로 | 티에스테르 | 80,443 | 인터넷 | AVD 세션 호스트와 호스트 풀에서 인터넷 브라우징 목적으로 80번과 443번 포트를 통해 인터넷으로 나가는 트래픽을 허용합니다. 이는 사용자가 AVD 호스트 리소스에서 인터넷 리소스와 서비스에 액세스하는 데 필요합니다. |

| 관리 트래픽 | 인바운드 | 티에스테르 | 22 | 관리 서브넷 | 관리 서브넷에서 포트 22를 통해 AVD 세션 호스트 및 호스트 풀로 들어오는 Secure Shell(SSH) 트래픽을 허용합니다. 이는 관리자가 SSH를 사용하여 관리 및 유지 관리 목적으로 AVD 호스트 리소스에 연결하는 데 필요합니다. |

이는 AVD에 필요할 수 있는 NSG 규칙의 몇 가지 예일 뿐입니다. 특정 보안 및 네트워킹 요구 사항을 충족하도록 AVD 환경에 맞게 NSG 규칙을 사용자 지정할 수 있습니다.

Azure Firewall을 사용하여 Azure Virtual Desktop을 보호하세요

Azure Virtual Desktop(AVD) 사용자를 위해 내부 방화벽과 사용자 정의 경로(UDR)를 사용하려면 다음 단계를 따르세요.

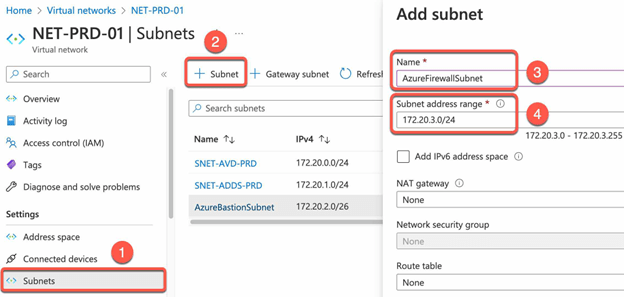

내부 방화벽을 설정하세요:

- Azure Portal로 이동하여 가상 네트워크 로 이동합니다 .

- AVD 가상 네트워크를 선택하세요.

- 최소 /26의 주소 범위를 갖는 AzureFirewallSubnet 이라는 서브넷을 만듭니다 .

- AzureFirewallManagementSubnet 이라는 이름의 전용 서브넷을 추가로 생성해야 하며 (최소 서브넷 크기 /26) 자체의 연결된 공용 IP 주소가 필요합니다.

- AVD 가상 네트워크로 돌아가서 "방화벽" 탭을 클릭합니다.

- 새로운 방화벽 추가를 클릭합니다.

- 방화벽 이름과 지역을 설정합니다.

- 원하는 방화벽 SKU를 선택하세요

- 기본 설정으로 새 방화벽 정책을 만들고 AVD 가상 네트워크를 선택합니다.

- 방화벽 서비스를 위한 공용 IP와 방화벽 관리를 위한 공용 IP를 생성합니다.

- 검토 및 생성

방화벽 규칙 구성:

- 방화벽 관리자 로 이동 | Azure 방화벽 정책

- 이전 단계에서 만든 내부 방화벽 정책을 선택합니다 .

- 네트워크 규칙 , DNAT 규칙 , 애플리케이션 규칙 등 원하는 방화벽 설정을 선택합니다 .

- 이 예에서는 네트워크 규칙 과 애플리케이션 규칙을 구성합니다.

- 네트워크 규칙을 선택 하고 규칙 컬렉션을 추가합니다.

- 이 네트워크 규칙 컬렉션에서는 가상 머신에서 Windows 정품 인증 서비스로 Active Directory 도메인 서비스(ADDS) 및 KMS 액세스 서버 서브넷 범위 (172.20.1.0/24) 의 DNS 액세스를 허용하는 새 규칙을 만듭니다 .

- 애플리케이션 규칙 컬렉션을 만들고 WindowsVirtualDesktop FQDN 태그를 활성화하는 규칙을 추가합니다 . 소스 IP 주소 범위는 호스트 풀 가상 네트워크이고 프로토콜은 https이며 대상은 WindowsVirtualDesktop 입니다 .

- WindowsUpdate FQDN 태그를 활성화하기 위한 또 다른 규칙을 추가합니다 . 소스 IP 주소 범위는 호스트 풀 가상 네트워크이고, 프로토콜은 https, http이며, 대상은 WindowsUpdate 입니다 .

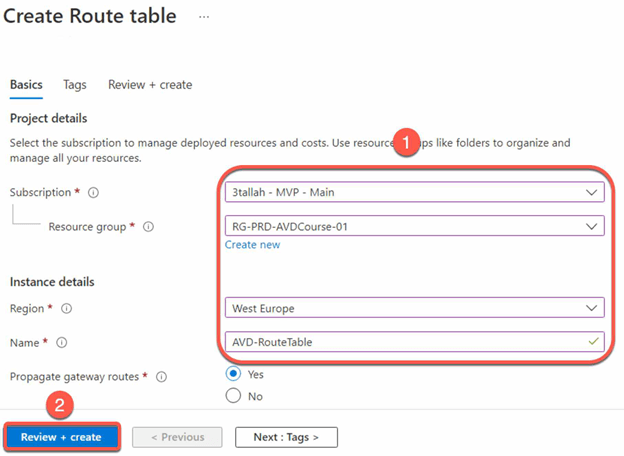

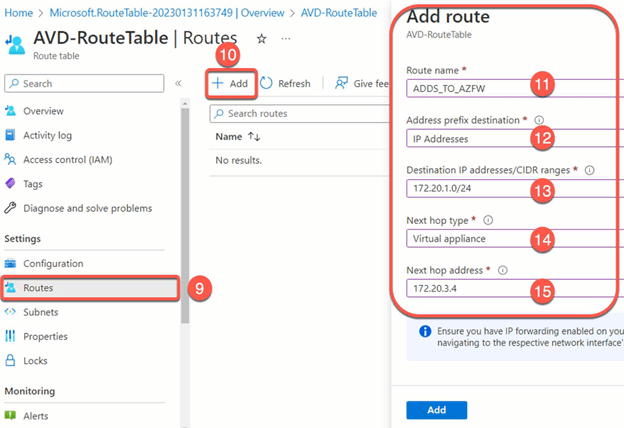

UDR 설정:

- Azure Portal로 이동하여 경로 테이블 로 이동합니다 .

- 새로운 경로 테이블을 생성합니다.

- 원하는 서브넷(예: AVD 및 ADDS 서브넷)을 연결합니다.

- 원하는 경로(예: AVD 및 ADDS 서브넷 또는 Azure Firewall에 대한 경로)를 만듭니다.

방화벽과 UDR을 테스트합니다.

-

사용자로 AVD 세션에 로그인하고 방화벽과 UDR이 예상대로 작동하는지 확인합니다.

이러한 단계를 따르면 AVD 사용자를 위한 내부 방화벽과 UDR을 사용하여 가상 데스크톱 환경의 보안과 연결성을 개선하는 데 도움이 됩니다. 내부 방화벽은 원치 않는 트래픽을 차단하는 데 도움이 되고 UDR은 원하는 대로 트래픽을 라우팅하는 데 도움이 될 수 있습니다. 이는 특히 AVD 사용자를 온프레미스 리소스에 연결하거나 가상 데스크톱 네트워크를 분할하는 데 유용할 수 있습니다.

AVD 호스트 세션 및 사용자 액세스를 제어하기 위해 적용할 수 있는 방화벽 정책

다음은 Azure Virtual Desktop(AVD) 호스트 세션 및 사용자 액세스를 제어하는 데 적용할 수 있는 일부 방화벽 정책 표입니다.

| 정책 이름 | 설명 | |

| 들어오는 연결 차단 | 세션 호스트 및 호스트 풀과 같은 AVD 호스트 리소스에 대한 모든 수신 연결을 차단합니다(명시적으로 허용된 연결 제외). 이를 통해 무단 액세스를 방지하고 보안 위협으로부터 보호하는 데 도움이 될 수 있습니다. | |

| 나가는 연결 허용 | 세션 호스트 및 호스트 풀과 같은 AVD 호스트 리소스에서 나가는 모든 연결을 허용하지만 명시적으로 차단된 연결은 허용하지 않습니다. 이를 통해 리소스가 필요에 따라 다른 리소스 및 서비스와 통신할 수 있도록 보장하는 데 도움이 될 수 있습니다. | |

| 특정 수신 IP 허용 | 특정 IP 주소 또는 범위에서 세션 호스트 및 호스트 풀과 같은 AVD 호스트 리소스로 들어오는 연결을 허용합니다. 이를 통해 신뢰할 수 있는 소스의 연결은 허용하고 신뢰할 수 없는 소스의 연결은 차단하는 데 도움이 될 수 있습니다. | |

| 특정 발신 도메인 허용 | 세션 호스트 및 호스트 풀과 같은 AVD 호스트 리소스에서 특정 도메인으로 나가는 연결을 허용합니다. 이를 통해 비즈니스 또는 교육 사이트와 같은 특정 웹사이트 또는 서비스에 대한 액세스를 허용하는 동시에 다른 웹사이트 또는 서비스에 대한 액세스를 차단할 수 있습니다. | |

| 특정 발신 IP 주소 허용 | 세션 호스트 및 호스트 풀과 같은 AVD 호스트 리소스에서 특정 IP 주소로 나가는 연결을 허용합니다. 이를 통해 비즈니스 파트너 또는 신뢰할 수 있는 네트워크와 같은 특정 장치 또는 위치에 대한 액세스를 허용하는 동시에 다른 장치 또는 위치에 대한 액세스를 차단할 수 있습니다. | |

이러한 방화벽 정책을 구현하면 AVD 호스트 리소스에서 사용자 인터넷 액세스를 더욱 제어할 수 있습니다. 이를 통해 규정 준수 요구 사항을 충족하고, 승인되지 않았거나 부적절한 웹사이트나 서비스의 사용을 방지하고, 보안 위협으로부터 보호하는 데 도움이 될 수 있습니다.

사용자에게 안전한 아웃바운드 인터넷 액세스를 허용하세요

사용자에게 아웃바운드 인터넷 액세스를 허용하려면 Azure Firewall 애플리케이션과 네트워크 규칙을 더 만들어야 할 수도 있습니다.

Microsoft 365와 같이 허용 대상의 잘 정의된 목록이 있는 경우 Azure Firewall 애플리케이션 및 네트워크 규칙을 사용하여 최종 사용자 트래픽을 대상으로 직접 라우팅합니다. Office 365 IP 주소 및 URL 웹 서비스에 대한 자세한 내용은 이 모듈의 끝에 나열된 리소스를 참조하세요. 제어 평면 및 핵심 종속 서비스에 대한 아웃바운드 액세스를 허용하는 필수 규칙은 다음 링크를 참조하세요. https://learn.microsoft.com/en-us/azure/firewall/protect-azure-virtual-desktop?tabs=azure#host-pool-outbound-access-to-azure-virtual-desktop

AVD 세션 호스트에 대한 관리자 액세스를 위해 Azure Bastion과 JIT(Just-In-Time)를 구성합니다.

필수 조건:

- Azure 구독.

- 필요한 RBAC 역할이 있는 Azure 관리자 계정.

- 기존 Azure Bastion 호스트.

- 기존 가상 네트워크(VNet)와 연관된 네트워크 보안 그룹(NSG)이 있는 서브넷.

- 기존 가상 머신(VM)이 위 서브넷에 연결되어 있습니다.

- 서버용 디펜더 플랜 2

Azure Virtual Desktop(AVD) 세션 호스트에 대한 관리 액세스를 위해 Azure Bastion 및 Just-In-Time(JIT)을 구성하려면 다음 단계를 따르세요.

JIT 설정:

- 클라우드용 Microsoft Defender 페이지(블레이드)에서 워크로드 보호를 선택합니다.

- Defender for Cloud 범위 페이지에서 고급 보호 영역까지 아래로 스크롤하여 Just-in-time VM 액세스를 선택합니다.

- Just-in-time VM 액세스 페이지에서 구성되지 않음 탭을 클릭합니다.

- JIT로 보호하려는 VM을 선택하고 VM에서 JIT 사용 버튼을 클릭합니다.

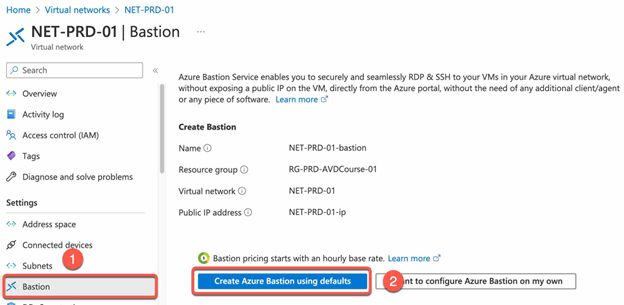

Azure Bastion 설정:

- Azure Portal에 로그인합니다.

- 가상 네트워크 로 이동하여 AVD VNET을 선택하세요.

- 가상 네트워크 페이지의 왼쪽 창에서 Bastion을 선택하여 Bastion 페이지를 엽니다.

- Bastion 페이지에서 기본값을 사용하여 Azure Bastion 만들기를 선택합니다 .

적절한 권한을 할당하세요.

-

필요한 허가:

- 대상 VM의 리더 역할.

- VM의 개인 IP를 사용하는 네트워크 인터페이스(NIC)에서 리더 역할입니다.

- Azure Bastion 리소스에 대한 독자 역할입니다.

- 대상 가상 머신의 가상 네트워크(VNet)에서의 리더 역할

- 경영 그룹

- 신청

- 리소스 그룹

- 의지

- 필요한 인바운드 포트:

- Windows VM의 경우 – RDP(3389)

- Linux VM의 경우 – SSH(22)

AVD 세션 호스트에 연결:

- Azure Portal로 이동하여 AVD 세션 호스트에 연결하고 Azure 가상 머신의 연결 페이지 에서 세션 호스트를 선택합니다 .

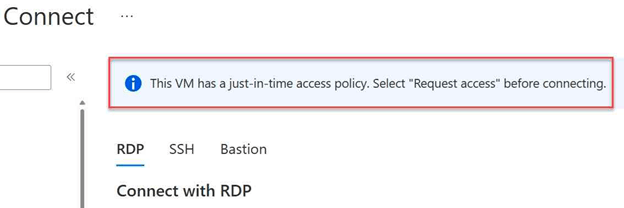

- 연결을 클릭하고 연결하려는 VM 유형(Windows 또는 Linux)에 따라 RDP 또는 SSH를 선택합니다.

- 연결 페이지 상단에는 연결하기 전에 액세스 요청을 선택해야 한다는 설명이 있습니다.

- 그렇게 하려면 아래로 스크롤하여 액세스 요청을 클릭하세요.

- 접속을 요청하고 연결 이유를 제공하라는 메시지가 표시됩니다.

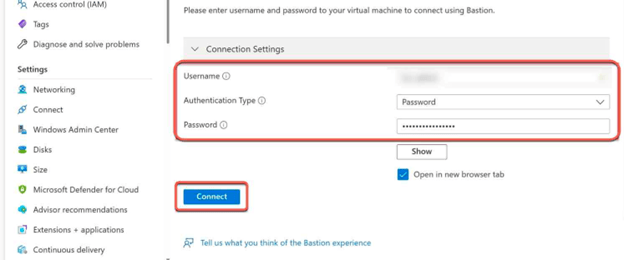

- VM에 대한 요청이 승인되면(약 1분 정도 소요될 수 있음) Bastion 탭을 클릭합니다.

- 그런 다음 Bastion 사용을 클릭합니다.

- Bastion 페이지에서 필요한 인증 자격 증명을 입력한 다음 연결을 클릭합니다.

-

JIT 지원 Bastion 세션을 모니터링하고 관리하려면 Azure Bastion 리소스로 이동하여 Azure Bastion 페이지에서 세션을 선택하면 됩니다.

이러한 단계를 따르면 AVD 세션 호스트에 대한 관리 액세스를 위해 Azure Bastion 및 JIT를 구성하여 권한이 있는 사용자가 가상 데스크톱 리소스를 원격으로 관리하고 문제를 해결할 수 있습니다. 이를 통해 AVD 환경의 보안과 효율성을 개선하는 데 도움이 될 수 있습니다.

Azure Virtual Desktop용 Azure 정책

Azure Policy 기본 제공 정의를 사용하여 작업 영역, 애플리케이션 그룹, 호스트 풀과 같은 Azure Virtual Desktop(AVD) 리소스에 대한 진단 설정을 구성하려면 다음 단계를 따르세요.

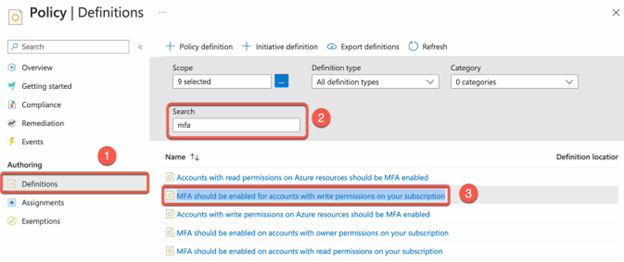

Azure 정책 설정:

- Azure Portal로 이동하여 " Azure Policy " 서비스로 이동합니다.

- "정의"를 선택 하고 원하는 진단 정책을 검색합니다(예: "구독에 대한 쓰기 권한이 있는 계정의 경우 MFA를 활성화해야 함").

- 정책을 클릭하고 "할당"을 선택합니다.

정책 구성:

- "정책 할당" 블레이드에서 대상 범위(예: 특정 구독 또는 특정 리소스 그룹)를 선택합니다.

- 수정 탭에서 관리 ID를 만들거나 기존 관리 ID를 선택합니다.

- 검토 및 생성

정책 테스트:

- Azure Policy Compliance 블레이드 로 이동 하여 생성된 정책 중 비준수 정책이 있는지 확인하세요.

- 정책을 클릭해서 수정을 실행하세요.

이러한 단계를 따르면 Azure Policy 기본 제공 정의를 사용하여 AVD 리소스에 대한 진단 설정을 구성할 수 있습니다. 이를 통해 적절한 진단 데이터가 수집되고 저장되도록 하여 가상 데스크톱 환경의 모니터링 및 문제 해결을 개선하는 데 도움이 될 수 있습니다. Azure Policy 서비스를 사용하여 진단 설정 구성을 자동화하고 AVD 리소스 전체에 일관되게 적용되도록 할 수 있습니다.

AVD에 대한 Azure 정책 목록

다음은 Azure Virtual Desktop(AVD)에 적용할 수 있는 일부 Azure 정책 표입니다.

| 정책 이름 | 설명 | |

| MFA 활성화 | Azure 리소스에 대한 쓰기 권한이 있는 계정은 MFA를 활성화해야 합니다. | |

| AVD 호스트에 대한 공용 IP 제한 | AVD 호스트 네트워크 인터페이스는 공개 IP를 가져서는 안 됩니다. 이를 통해 무단 액세스를 방지하고 보안 위협으로부터 보호하는 데 도움이 됩니다. | |

| AVD 세션 호스트 태그 필요 | 세션 호스트 및 호스트 풀과 같은 모든 AVD 세션 호스트 리소스에 특정 태그가 적용되어야 합니다. 이를 통해 리소스가 적절하게 분류되고 관리되도록 하는 데 도움이 될 수 있습니다. | |

| 엔드포인트 보호 활성화 | AVD 앱의 세션 호스트, DC, Azure VM 등 모든 AVD 세션 호스트 리소스에 Endpoint Protection을 설치합니다. | |

| AVD 네트워크, 보안 그룹 적용 | AVD 리소스에서 네트워크 보안 그룹(NSG) 사용을 강제하여 인바운드 및 아웃바운드 네트워크 트래픽을 제어합니다. 이를 통해 무단 액세스를 방지하고 보안 위협으로부터 보호하는 데 도움이 될 수 있습니다. | |

| AVD 암호화 적용 | 세션 호스트 및 데이터 디스크와 같은 AVD 리소스에서 암호화 사용을 시행하여 민감한 데이터를 보호합니다. 이를 통해 규정 준수 요구 사항을 충족하고 데이터 유출을 방지하는 데 도움이 될 수 있습니다. | |

| AVD 보안 업데이트 필요 | 세션 호스트와 같은 AVD 리소스에 보안 업데이트를 적용하여 리소스를 최신 상태로 유지하고 보안 취약점으로부터 보호해야 합니다. | |

| AVD 리소스 삭제 차단 | 세션 호스트 및 호스트 풀과 같은 AVD 리소스의 삭제를 차단합니다(특정 기준을 충족하지 않는 한). 이를 통해 리소스의 우발적 또는 무단 삭제를 방지하고 리소스가 적절하게 관리되도록 할 수 있습니다. | |

이러한 Azure 정책을 구현하면 AVD 환경의 보안, 규정 준수 및 관리를 개선할 수 있습니다. 정책을 사용하여 조직 정책을 시행하고, 무단 액세스 및 리소스 삭제를 방지하고, AVD 리소스가 필요한 표준을 충족하는지 확인할 수 있습니다.

Azure Virtual Desktop용 Microsoft Defender for Cloud

Azure Virtual Desktop(AVD)에 추가 규정 준수 표준을 적용하기 위해 Microsoft Defender for Cloud를 사용하려면 다음 단계를 따르세요.

- AVD에 대해 Microsoft Defender for Cloud 활성화:

- Azure Portal에 로그인합니다.

- 클라우드용 Microsoft Defender를 검색하여 선택합니다.

- 클라우드용 Defender 메뉴에서 환경 설정을 선택합니다.

- 보호하려는 구독 또는 작업 공간을 선택하세요.

- 모든 Defender for Cloud 플랜을 활성화하려면 모두 사용을 선택하고, Defender 플랜을 서버에만 활성화하려면 모두 사용을 선택하세요.

- 저장을 선택하세요.

플랜을 비활성화하려면 플랜을 끄세요. 플랜에서 사용하는 확장 프로그램은 제거되지 않지만, 잠시 후 확장 프로그램이 데이터 수집을 중단합니다.

이러한 단계를 따르면 Microsoft Defender for Cloud를 사용하여 AVD에 추가 규정 준수 표준을 적용할 수 있습니다. Microsoft Defender for Cloud는 가상 데스크톱 환경이 보안, 데이터 보호 및 거버넌스와 관련된 것과 같은 다양한 규정 준수 요구 사항을 충족하도록 보장하는 데 도움이 될 수 있습니다. 이는 특히 규정 요구 사항을 충족하거나 고객 또는 파트너에게 규정 준수를 입증하는 데 유용할 수 있습니다.

AVD에 대한 Microsoft Defender 보안 점수

Azure Virtual Desktop(AVD)에 대한 Microsoft Defender 보안 점수를 개선하려면 다음 단계를 따르세요.

클라우드용 Microsoft Defender 설정:

- Azure Portal로 이동하여 "Microsoft Defender for Cloud" 서비스로 이동합니다.

- 원하는 정책과 설정을 구성하는 것을 포함하여 Microsoft Defender for Cloud를 설정하기 위한 메시지를 따릅니다.

보안 점수 검토:

- "보안 자세" 블레이드 로 이동합니다 .

- Azure, AWS, GCP 등의 환경별로 "보안 점수"를 검토합니다.

- 건강에 해로운 리소스를 검증합니다.

-

보안 점수 권장 사항을 검토하세요.

- "권장 사항" 탭을 클릭하면 보안 점수를 개선하기 위한 권장 사항 목록을 볼 수 있습니다.

- 권장 사항을 검토하고 보안 점수를 개선하기 위해 권장 사항을 구현하는 것을 고려하세요.

이러한 단계를 따르면 AVD에 대한 Microsoft Defender Secure Score를 개선할 수 있습니다. Secure Score는 ID 보호, 데이터 보호, 장치 보안 등과 같은 다양한 요소를 고려하여 AVD 환경의 보안 상태를 반영하는 복합 점수입니다. Secure Score 권장 사항을 구현하면 AVD 환경의 전반적인 보안 상태를 개선하고 Secure Score를 높이는 데 도움이 될 수 있습니다.

AVD 호스트 세션에 대한 Defender 권장 사항

다음은 Azure Virtual Desktop(AVD) 호스트 세션에 적용할 수 있는 Microsoft Defender for Cloud에 대한 몇 가지 권장 사항 표입니다.

| 추천 | 설명 |

| 계산하다 | Azure Backup을 사용하여 Azure 가상 머신의 데이터를 보호하고, 머신의 보안 구성의 취약성을 해결하여 공격으로부터 보호하기 위한 권장 사항입니다. |

| 보안 자세 | 추가 보안 기능 활성화, 보안 정책 구성, 소프트웨어 업데이트 적용 등 AVD 호스트 세션의 전반적인 보안 태세를 개선하기 위한 권장 사항입니다. |

| 네트워크 보안 | AVD 호스트 세션의 네트워크 보안을 개선하기 위한 권장 사항(네트워크 보안 그룹 구성, 방화벽 규칙 활성화, 가상 사설망(VPN) 구현 등)입니다. |

| 애플리케이션 보안 | AVD 호스트 세션의 애플리케이션 보안을 개선하기 위한 권장 사항(예: 애플리케이션 제어 정책 구성, 애플리케이션 허용 목록 활성화, 원치 않는 애플리케이션 비활성화) |

| 데이터 보안 | AVD 호스트 세션의 데이터 보안을 개선하기 위한 권장 사항(예: 데이터 암호화 활성화, 데이터 액세스 제어 구성, 데이터 백업 및 복구 전략 구현)입니다. |

| 규정 준수 및 거버넌스 | 감사 및 모니터링 설정 구성, 규정 준수 표준 적용, 거버넌스 정책 구현 등 AVD 호스트 세션의 규정 준수 및 거버넌스를 개선하기 위한 권장 사항입니다. |

Microsoft Defender for Cloud에서 볼 수 있는 권장 사항 목록은 다음 링크에서 확인하세요. https://learn.microsoft.com/en-us/azure/defender-for-cloud/recommendations-reference

Azure Virtual Desktop에 대한 규정 준수 표준

Azure Virtual Desktop(AVD)에 적용할 수 있는 많은 규정 준수 표준이 있습니다. 다음은 몇 가지 예의 표입니다.

| 준수 기준 | 설명 |

| ISO 27001 | 재무 데이터, 지적 재산권, 개인 데이터 등 정보 자산의 보안을 다루는 정보 보안 관리에 대한 국제 표준입니다. |

| PCI DSS | 결제 카드 업계 데이터 보안 표준은 카드 소유자 데이터의 보안과 상인 및 서비스 제공자가 결제 카드 거래를 수락하고 처리하는 데 필요한 요구 사항을 다룹니다. |

| 건강보험공단 | 건강보험 양도성 및 책임법은 민감한 의료 정보의 보호를 다룬다. |

| NIST 사이버 보안 프레임워크(CSF) | 조직의 위험 관리 전략의 맥락에서 사이버보안 위험 관리를 다루는 미국 국립표준기술원의 사이버보안 프레임워크입니다. |

| SOC TSP | SOC 2 보고 및 신뢰 서비스 원칙(TSP). SOC 2 유형 2 준수는 신뢰 서비스 원칙(TSP)으로 알려진 것을 사용하는 것을 수반합니다. 이는 서비스 조직을 평가하기 위한 필수 기준 기반 정보가 포함된 일련의 전문 증명 및 자문 서비스입니다. |

| Azure CIS | CIS Microsoft Azure Foundations Benchmark는 Azure에 대한 보안 기준 구성을 확립하기 위해 Center for Internet Security에서 제공하는 보안 지침입니다. 벤치마크의 범위는 Azure Cloud를 채택하는 동안 보안의 기초 수준을 확립하는 것입니다. |

| 페드램프 | 미국 연방 정부에 서비스를 제공하는 클라우드 서비스 제공업체의 보안 요구 사항을 다루는 연방 위험 및 승인 관리 프로그램입니다. |

비즈니스 요구 사항에 따라 이러한 규정 준수 표준 중 하나를 AVD에 적용하면 AVD 환경이 데이터 보안, 개인 정보 보호 및 규정 준수 요구 사항을 충족하는지 확인할 수 있습니다. 이를 통해 민감한 정보를 보호하고 업계 또는 조직의 규제 요구 사항을 충족하는 데 도움이 될 수 있습니다.

Defender for Cloud에서 사용 가능한 규정 준수 표준의 전체 목록은 다음 링크에서 확인하세요: https://learn.microsoft.com/en-us/azure/defender-for-cloud/update-regulatory-compliance-packages#what-regulatory-compliance-standards-are-available-in-defender-for-cloud

AVD에 대한 세션 호스트 보안 구성

GPO를 사용하여 세션 호스트에서 원치 않는 소프트웨어가 실행되는 것을 방지합니다.

세션 호스트에서 원치 않는 소프트웨어가 실행되는 것을 방지하려면 다음 단계를 따르세요.

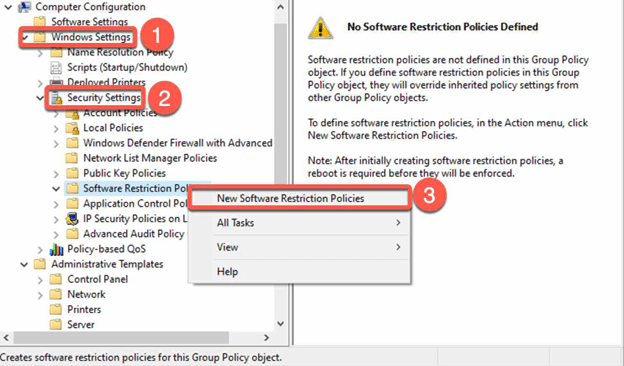

그룹 정책 설정:

- 도메인 컨트롤러에서 그룹 정책 관리 콘솔을 엽니다.

- 새로운 GPO를 만들고 세션 호스트가 있는 조직 단위(OU) 또는 도메인에 연결합니다.

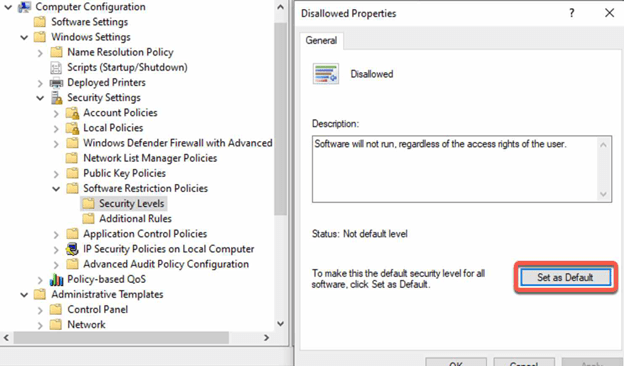

소프트웨어 제한 사항 구성:

- GPO에서 "컴퓨터 구성 > 정책 > 보안 설정 > 소프트웨어 제한 정책"으로 이동합니다.

- 새로운 소프트웨어 제한 정책을 만듭니다.

- 소프트웨어 제한 정책이 생성되면 이제 몇 가지 새로운 GPO 폴더와 옵션이 생긴 것을 확인할 수 있습니다.

- Enforcement GPO 옵션을 편집하여 관리자 권한을 부여하는 동시에 관리자가 아닌 사용자가 승인되지 않은 소프트웨어를 실행하지 못하도록 제한합니다. Enforcement를 마우스 오른쪽 버튼으로 클릭하고 Properties를 선택한 다음 제공된 스크린샷에 설명된 단계를 따르면 최적의 결과를 얻을 수 있습니다.

- 원하는 설정을 구성합니다(예: 특정 실행 파일에 대한 "허용되지 않음" 규칙 또는 신뢰할 수 있는 위치에 대한 "제한 없음" 규칙).

정책 테스트:

- 정책이 적용되는 사용자로 세션 호스트에 로그인합니다.

- 원치 않는 소프트웨어를 실행해 보고 예상대로 차단되는지 확인하세요.

이러한 단계를 따르면 세션 호스트에서 원치 않는 소프트웨어가 실행되는 것을 방지하여 환경의 보안과 안정성을 개선하는 데 도움이 됩니다. 이는 특히 맬웨어나 무단 소프트웨어가 세션 호스트에서 실행되는 것을 방지하는 데 유용할 수 있습니다.

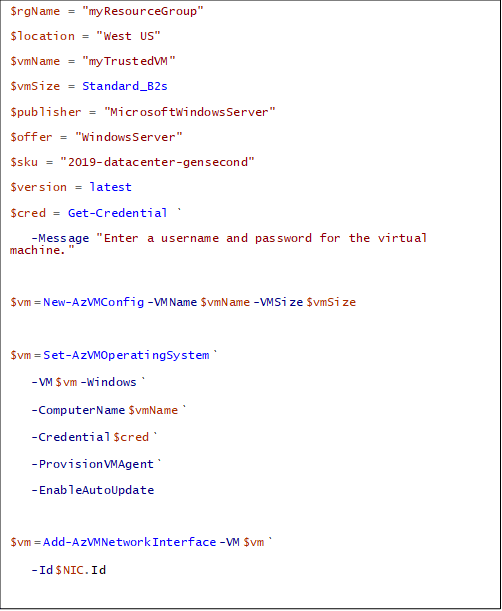

Azure VM(AVD 세션 호스트)에 신뢰할 수 있는 실행 배포

Azure Virtual Desktop(AVD) 세션 호스트에 신뢰할 수 있는 실행을 배포하는 데 사용할 수 있는 PowerShell 스크립트는 다음과 같습니다.

이러한 단계를 따르면 AVD 세션 호스트에 대해 Trusted Launch를 활성화하여 가상 데스크톱 환경의 보안을 개선하는 데 도움이 됩니다. Trusted Launch는 검증된 부트 로더, OS 커널 및 드라이버로 가상 머신을 안전하게 배포하고, 가상 머신의 키, 인증서 및 비밀을 안전하게 보호하고, 전체 부트 체인의 무결성에 대한 통찰력과 확신을 얻고, 워크로드가 신뢰할 수 있고 검증 가능한지 확인하는 데 도움이 됩니다.

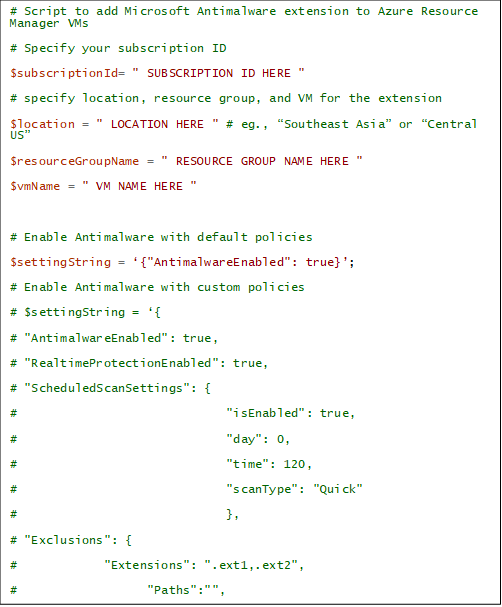

PowerShell 스크립트를 사용하여 AVD에 Defender를 설치하고 활성화합니다.

Azure Virtual Desktop(AVD) 세션 호스트에서 Microsoft Defender for Cloud를 활성화하고 설치하는 데 사용할 수 있는 PowerShell 스크립트는 다음과 같습니다.

이 스크립트를 사용하려면 다음 자리 표시자를 사용자 고유의 값으로 바꿔야 합니다.

- $subscriptionId: AVD 리소스가 포함된 Azure 구독의 ID입니다.

- $resourceGroupName: AVD 리소스가 포함된 리소스 그룹의 이름입니다.

- $location: # 예: “동남아시아” 또는 “미국 중부”

- $vmName: 세션 호스트 또는 VM 이름

- $settingString = '{“AntimalwareEnabled”: true}: # 기본 정책으로 Antimalware 활성화

이미지에 OS 및 애플리케이션 업데이트 적용

이미지에 OS 및 애플리케이션 업데이트를 적용하려면 다음 단계를 따르세요.

- 기본 이미지 생성:

- 가상 머신이나 실제 컴퓨터에 원하는 운영 체제와 애플리케이션을 설치합니다.

- 사용자 계정을 설정하고 필요한 드라이버를 설치하는 등 원하는 대로 이미지를 구성합니다.

- 기본 이미지의 스냅샷이나 백업을 만듭니다.

- 업데이트 프로세스 중에 문제가 발생하는 경우를 대비해 원본 이미지의 사본을 보관할 수 있도록 기본 이미지의 스냅샷을 찍거나 백업을 만드세요.

- 업데이트 설치:

- 기본 이미지에 연결하고 사용 가능한 OS 및 애플리케이션 업데이트를 설치합니다.

- Windows Update나 기타 업데이트 도구(예: Windows Server Update Services)를 사용하여 업데이트를 설치할 수 있습니다.

- 업데이트를 테스트하세요:

- 업데이트된 이미지를 테스트하여 모든 업데이트가 올바르게 설치되었는지, 이미지가 예상대로 작동하는지 확인합니다.

- 업데이트된 이미지를 캡처하세요:

- 업데이트가 성공적으로 설치되고 이미지가 예상대로 작동하는 경우 업데이트된 이미지를 캡처하세요.

- Sysprep이나 ImageX와 같은 도구를 사용하여 이미지를 캡처할 수 있습니다.

- Azure Compute Gallery에 이미지를 저장합니다.

- 갤러리 세부 정보를 확인하려면 갤러리를 선택하거나 새로 만들기를 선택하여 새 갤러리를 만드세요.

- 운영 체제 상태에서 일반 또는 특수를 선택하세요.

- 이미지 정의를 선택하거나 새로 만들기를 선택하고 이름과 정보를 제공하세요.

- 이미지 버전 번호를 입력하세요. 이것이 이 이미지의 첫 번째 버전인 경우 1.0.0을 입력하세요.

이러한 단계를 따르면 이미지에 OS 및 애플리케이션 업데이트를 적용하여 이미지가 최신 상태이고 완전히 패치되었는지 확인할 수 있습니다. 이를 통해 프로덕션에 배포할 때 이미지가 안전하고 신뢰할 수 있는지 확인하는 데 도움이 될 수 있습니다.

AVD에 대한 모범 사례 모니터링

Azure Virtual Desktop용 Azure Monitor 및 Log Analytics

Azure Monitor와 Log Analytics는 Azure Virtual Desktop(AVD) 환경을 모니터링하고 문제를 해결하는 데 사용할 수 있는 도구입니다.

Azure Monitor는 Azure 리소스에 대한 실시간 모니터링 및 알림을 제공하는 서비스입니다. 이를 통해 관리자는 AVD 리소스에 대한 메트릭, 로그 및 알림을 보고 특정 조건에 따라 사용자 지정 알림 및 알림을 설정할 수 있습니다.

Log Analytics는 관리자가 AVD 리소스 및 기타 Azure 서비스에서 로그 데이터를 수집하고 분석할 수 있도록 하는 서비스입니다. 추세를 식별하고, 문제를 감지하고, 보고서를 생성하는 데 사용할 수 있는 검색 가능한 데이터 저장소를 제공합니다.

Azure Monitor와 Log Analytics는 함께 AVD 환경을 모니터링하고 문제 해결하기 위한 강력한 툴셋을 제공합니다. 이를 사용하여 성능 문제를 식별하고, 리소스 사용량을 추적하고, 보안 위협을 감지하는 등의 작업을 수행할 수 있습니다.

AVD에 Azure Monitor와 Log Analytics를 사용하려면 관리자는 다음을 수행할 수 있습니다.

- Azure Monitor를 사용하여 가상 머신 및 세션 호스트 풀과 같은 AVD 리소스에 대한 모니터링을 활성화합니다.

- AVD 리소스에서 로그와 메트릭을 수집하여 Log Analytics로 전송하도록 Azure Monitor를 구성합니다.

- Log Analytics를 사용하여 로그 데이터를 검색하고 분석하고, 사용자 정의 쿼리와 보고서를 만들고, 알림과 알림을 설정하세요.

AVD용 Azure Monitor와 Log Analytics를 사용하면 관리자는 가상 데스크톱 환경의 성능과 상태를 파악하고 문제를 사전에 식별하여 해결할 수 있습니다.

로그 분석을 생성하고 AVD 인사이트를 활성화하여 로그를 수집합니다.

Log Analytics 작업 공간을 만들고 AVD 인사이트를 활성화하여 로그를 수집하려면 다음 단계를 따르세요.

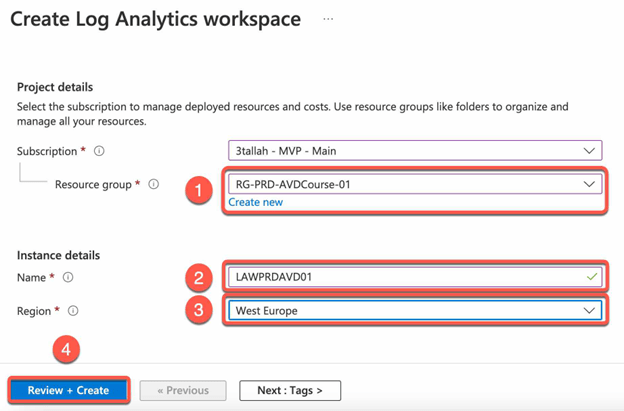

Log Analytics 작업 공간 만들기:

- Azure Portal로 이동하여 "Log Analytics 작업 영역" 서비스로 이동합니다.

- "만들기" 버튼을 클릭하여 새 Log Analytics 작업 공간을 만듭니다.

- 리소스 그룹, 위치, 가격 책정 단계를 포함하여 작업 공간을 만들기 위한 메시지를 따르세요.

-

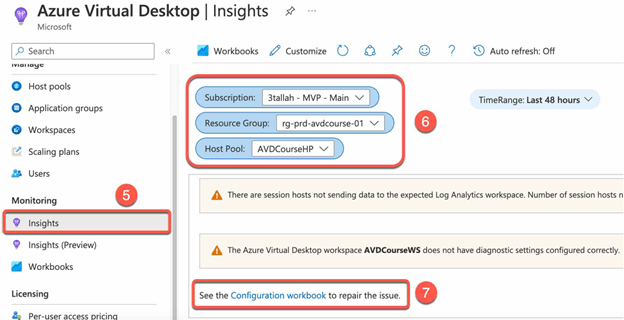

AVD 인사이트 활성화:

- Azure Portal로 이동하여 Azure Virtual Desktop 으로 이동합니다 .

- 통찰력을 클릭하세요 .

- 대상 하위 섹션, 리소스 그룹 및 호스트 풀을 선택하세요 .

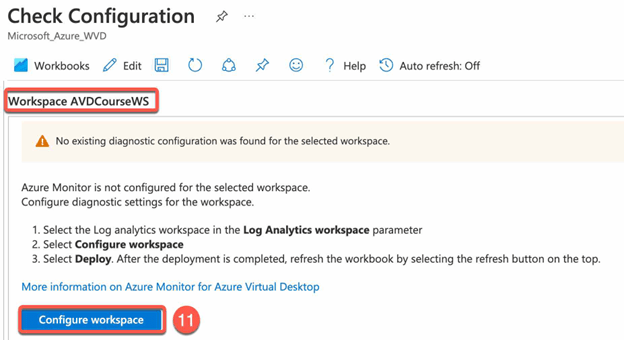

- 그런 다음 구성 통합 문서 를 클릭하세요 .

- 호스트 풀에 대한 진단 설정 에서 이전 단계에서 만든 Log Analytics 작업 공간을 선택 하고 호스트 풀 구성을 클릭합니다.

- Deploy Template Blade에서 Deploy를 클릭합니다.

- 호스트 풀에 대한 진단 설정 으로 돌아가서 작업 공간 섹션 을 클릭하고 선택한 작업 공간에 대한 Log Analytics 작업 공간 구성을 클릭합니다 .

- Deploy Template Blade에서 Deploy를 클릭합니다.

-

Azure Virtual Desktop Insights 검토:

- Azure Portal로 이동하여 Azure Virtual Desktop 으로 이동합니다.

- 왼쪽 메뉴에서 "통찰력(미리보기)"을 선택하세요.

-

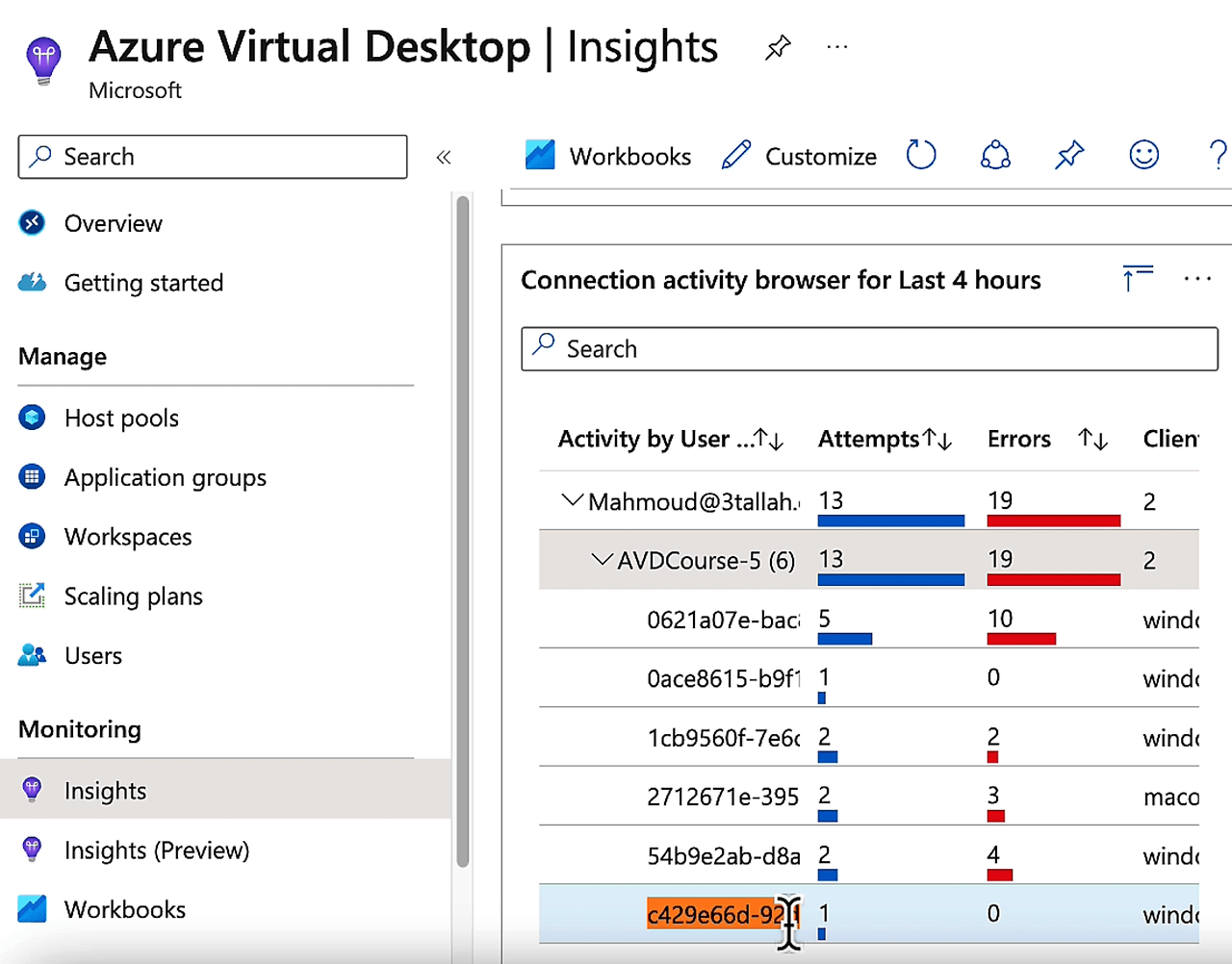

위의 스크린샷에서 볼 수 있듯이 세션과 사용자 로그 및 데이터가 인사이트 페이지에 표시되기 시작합니다. 여기서 해당 정보를 모니터링 및 문제 해결에 활용할 수 있습니다.

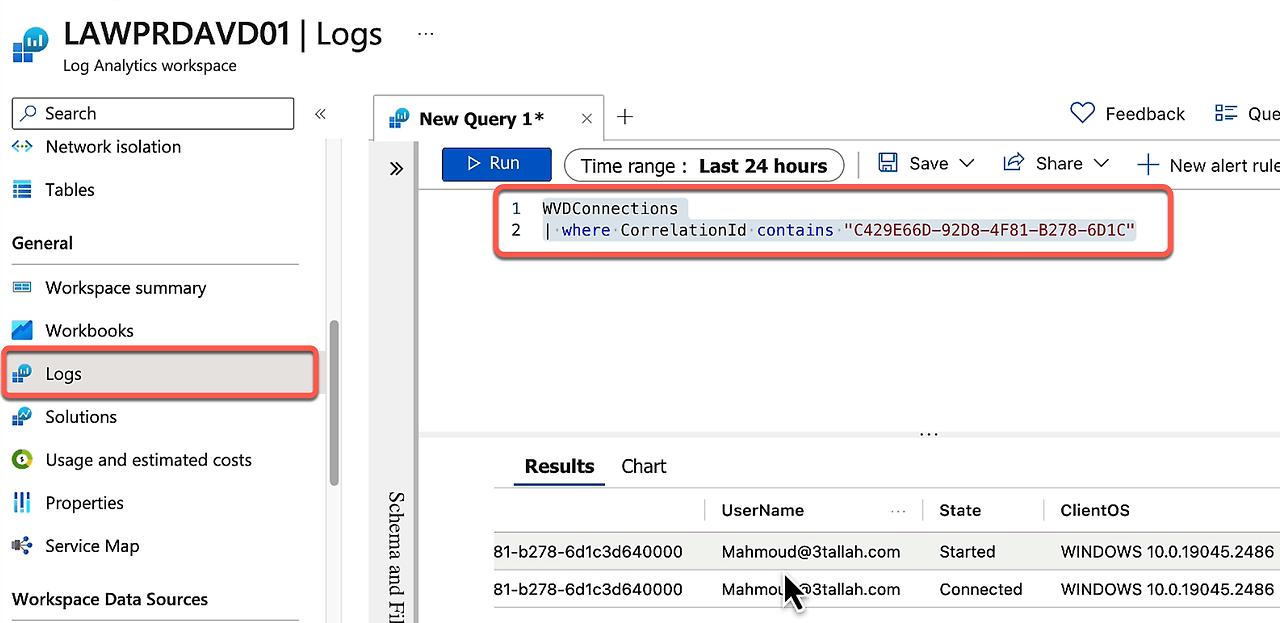

수집된 로그를 검토하세요:

- Azure Portal로 이동하여 Log Analytics 작업 영역 으로 이동합니다 .

- 왼쪽 메뉴에서 "로그"를 선택하세요.

- 검색 창을 사용하여 수집된 로그(예: "WVDFeeds", "WVDConnections" 또는 "WVDSessionHostManagement")를 검색합니다.

-

수집된 데이터를 확인하려면 로그를 검토하세요.

AVD Insights의 고급 구성을 위한 몇 가지 추가 사항은 다음과 같습니다.

- 사용자 정의 로그 구성: Log Analytics 작업 영역에서 사용자 정의 로그 쿼리를 생성하여 사용자 정의 로그를 수집하도록 AVD 인사이트를 구성할 수 있습니다. 이는 특정 데이터를 수집하거나 기본 AVD 로그에 포함되지 않은 데이터를 분석하는 데 유용할 수 있습니다.

- 알림 구성: 수집된 로그를 사용하여 Log Analytics 작업 영역에서 알림을 만들 수 있습니다. 예를 들어, 특정 오류가 기록되거나 특정 임계값에 도달할 때(예: 실패한 연결 수) 트리거되는 알림을 만들 수 있습니다.

- Power BI 통합 사용: Power BI 통합을 사용하여 수집된 로그를 보다 상호 작용적이고 사용자 친화적인 방식으로 시각화할 수 있습니다. 이는 이해 관계자에게 데이터를 제시하거나 데이터의 추세와 패턴을 식별하는 데 유용할 수 있습니다.

- Azure Monitor 통합 사용: Azure Monitor 통합을 사용하면 수집된 로그를 Azure Monitor 경고 및 대시보드의 데이터 소스로 사용할 수 있습니다. 이는 AVD 환경의 상태와 성능을 실시간으로 모니터링하는 데 유용할 수 있습니다.

이러한 고급 기능을 구성하면 AVD 환경을 모니터링하고 분석하기 위한 AVD 인사이트의 기능과 유용성을 개선할 수 있습니다. 이러한 기능은 AVD 환경의 사용 패턴과 성능을 더 잘 이해하고 잠재적인 문제나 문제점을 식별하고 대응하는 데 도움이 될 수 있습니다.

AVD에 대한 감사 로그를 수집할 수 있는 표입니다.

Azure Virtual Desktop(AVD)에 대해 수집할 수 있는 모든 감사 로그 표는 다음과 같습니다.

| 로그 이름 | 설명 |

| WVD커넥션 | 사용자 ID, 연결 방법, 세션 ID를 포함하여 AVD에 대한 사용자 연결에 대한 정보를 기록합니다. |

| WVDSessionHost관리 | Windows Virtual Desktop 세션 호스트 관리 데이터, Azure 가상 머신의 소스(마켓플레이스 또는 사용자 지정), 호스트 풀 업데이트 후 원하는 Azure 가상 머신 크기(예: Standard_D2s_v4). |

| WVDAgent건강상태 | VM에서 연결이 끊어지거나 로그오프된 세션 수, 가상 머신에서 실행 중인 WVD 에이전트 버전과 같은 Azure Virtual Desktop 에이전트 상태 데이터 |

| WVD오류 | Windows Virtual Desktop 오류 활동은 오류가 발생한 사용자와 같은 오류의 출처입니다. |

| WVDFeeds(와이디피드) | Windows Virtual Desktop Feed 활동은 클라이언트 측의 원격 IP 주소, 클라이언트 유형, 클라이언트 버전과 같습니다. |

| WVD관리 | Windows Virtual Desktop 관리 활동은 관리 요청을 시작한 사용자와 클라이언트 측의 원격 IP 주소와 같습니다. |

| WVDHost등록 | Windows Virtual Desktop 호스트 등록 활동은 WVD 서비스에 등록된 세션 호스트의 이름 및 IP 주소와 같습니다. |

Azure Virtual Desktop에 대한 알림 만들기

Azure Virtual Desktop(AVD)에 대한 알림을 만들고 구성하려면 다음 단계를 따르세요.

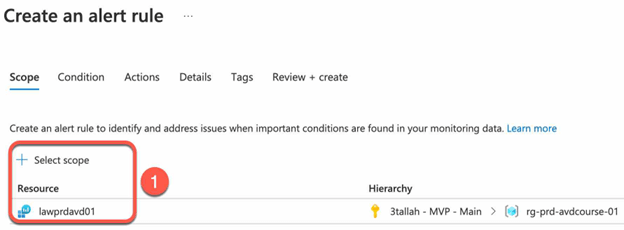

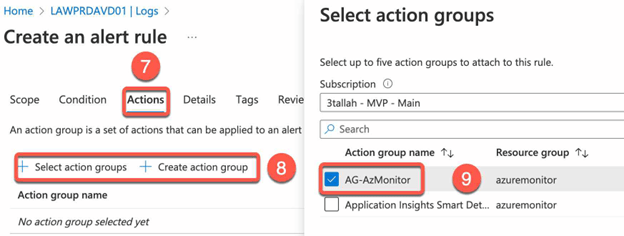

알림 생성:

- Azure Portal로 이동하여 " 알림 " 서비스로 이동합니다.

- "알림 규칙"을 선택하고 새로운 알림 규칙을 만듭니다.

- 범위를 선택하세요

- 특정 조건이 충족될 때(예: 세션 호스트가 오프라인이 되거나 문제가 감지될 때) 알림 규칙이 트리거되도록 구성합니다.

- 쿼리 결과 검증

- 이메일 보내기, Azure Automation 런북 트리거 등 알림에 대한 원하는 작업을 선택합니다.

알림 테스트:

- 사용자로 AVD 세션에 로그인하고 경고 조건(예: 호스트 전원 끄기)을 트리거합니다.

- 경고가 발생했는지, 그리고 원하는 조치가 취해졌는지 확인하세요.

이러한 단계에 따라 Microsoft Azure에서 알림과 자동화된 응답을 구성하여 AVD의 전반적인 규정 준수를 보장할 수 있습니다.

알림에는 Azure Virtual Desktop 환경에 적용할 수 있는 아이디어가 나열되어 있습니다.

Azure Virtual Desktop(AVD)에 적용할 수 있는 많은 경고가 있어 환경의 상태와 성능을 모니터링할 수 있습니다. 다음은 몇 가지 예의 표입니다.

| 알림 유형 | 설명 | |

| 세션 호스트 상태 | 세션 호스트가 오프라인이 되거나 문제가 발생하면 알림을 트리거합니다. | |

| 사용자 연결 | 사용자가 AVD 세션에 연결하는 데 문제(예: 로그인 시도 실패)가 발생하면 알림을 트리거합니다. | |

| 리소스 사용 | CPU나 메모리 등의 리소스가 특정 임계값에 도달하면 알림을 트리거합니다. | |

| 응용 프로그램 사용 | 사용량이 갑자기 늘어나거나, 비정상적인 오류가 발생하는 등 애플리케이션이 비정상적인 방식으로 사용될 때 경고를 발생시킵니다. | |

| 보안 침해 | AVD 리소스에 대한 무단 액세스 등 보안 침해가 감지되면 경고를 트리거합니다. | |

| 규정 위반 | 민감한 데이터에 대한 무단 액세스 등 규정 위반이 감지되면 경고를 트리거합니다. | |

| 시스템 업데이트 실패 | 시스템 업데이트가 실패하면 업데이트를 다시 시도해야 할 수도 있음을 나타내는 경고를 트리거합니다. | |

| 성능 저하 | 세션 호스트와 같은 AVD 리소스의 성능이 저하되기 시작하면 경고를 트리거합니다. | |

| 응용 프로그램 오류 | 애플리케이션 오류가 감지되면 알림을 내보내 애플리케이션에 대한 문제 해결이 필요할 수 있음을 나타냅니다. | |

| 네트워크 연결 문제 | 네트워크 연결 문제가 감지되어 사용자가 AVD 세션에 연결하지 못할 수 있음을 나타내는 경고를 트리거합니다. | |

| 자원 고갈 | CPU나 메모리 등의 리소스가 고갈되면 알림을 발생시켜 추가 리소스가 필요할 수 있음을 나타냅니다. | |

| 사용자 세션 종료 | 사용자 세션이 종료되면 알림을 트리거하여 세션을 조사해야 할 수도 있음을 나타냅니다. | |

| 리소스 할당량을 초과했습니다 | 리소스 할당량을 초과하면 알림을 트리거하여 추가 리소스가 필요할 수 있음을 나타냅니다. | |

이러한 추가 알림을 구성하면 AVD 환경의 모니터링 및 관리를 더욱 강화할 수 있습니다. 알림을 사용하여 잠재적인 문제나 문제점을 식별하고 대응하여 AVD 환경이 원활하고 효율적으로 작동하도록 할 수 있습니다. 또한 보안 침해가 감지되면 알림을 트리거하는 등 규정 준수 요구 사항을 충족하기 위해 알림을 사용할 수도 있습니다.

Azure Virtual Desktop용 Azure Sentinel

Azure Sentinel은 조직이 실시간으로 위협을 탐지하고 대응할 수 있도록 돕는 클라우드 네이티브 보안 정보 및 이벤트 관리(SIEM) 플랫폼입니다. AVD 리소스, Azure AD, Azure Defender의 로그를 포함한 다양한 소스에서 데이터를 수집, 분석 및 저장하여 Azure Virtual Desktop(AVD) 환경을 모니터링하고 보호하는 데 사용할 수 있습니다.

AVD에 Azure Sentinel을 사용하는 주요 이점은 다음과 같습니다.

- 실시간 위협 탐지: Azure Sentinel은 기계 학습 알고리즘을 사용하여 실시간으로 데이터를 분석하고 잠재적인 위협에 대해 관리자에게 경고합니다.

- 중앙 집중식 로그 관리: Azure Sentinel은 AVD 리소스에서 생성된 모든 로그에 대한 단일 보기를 제공하므로 관리자가 보안 이벤트를 더 쉽게 추적하고 분석할 수 있습니다.

- 다른 Azure 서비스와의 통합: Azure Sentinel은 Azure Defender 및 Azure AD와 같은 다른 Azure 보안 서비스와 통합되어 AVD 환경의 보안 태세를 포괄적으로 볼 수 있습니다.

- 자동화된 대응: Azure Sentinel은 탐지된 위협에 대응하여 액세스 차단이나 리소스 격리 등의 조치를 자동으로 수행하도록 구성할 수 있습니다.

Azure Virtual Desktop 데이터를 Microsoft Sentinel에 연결

| 데이터 유형 | 행동 |

| Windows 이벤트 로그 | Azure Virtual Desktop 환경에서 Microsoft Sentinel 지원 Log Analytics 작업 영역으로 Windows 이벤트 로그를 스트리밍하려면 Windows 머신에 Log Analytics 에이전트를 설치하고 Windows 이벤트 로그를 작업 영역으로 보내도록 설정합니다. 이 프로세스는 다른 Windows 머신의 이벤트 로그가 Log Analytics 작업 영역으로 전송되는 방식과 유사합니다. LAW를 사용하여 AVD 로그를 수집하는 방법에 대한 이전 섹션을 참조할 수 있습니다. |

| Endpoint용 Microsoft Defender 알림 | Azure Virtual Desktop에서 Defender for Endpoint를 설정하는 절차는 다른 Windows 엔드포인트와 동일합니다. 추가 지침은 Microsoft Defender for Endpoint 배포 설정 및 Microsoft 365 Defender에서 Microsoft Sentinel로 데이터 연결에 대한 리소스를 참조하세요. – Endpoint 배포를 위한 Microsoft Defender 설정 – Microsoft 365 Defender에서 Microsoft Sentinel로 데이터 연결 |

| Azure Virtual Desktop 진단 | Azure Virtual Desktop 진단은 Azure Virtual Desktop 역할이 할당된 개인이 서비스를 사용할 때 활동을 기록하는 기본 제공 기능입니다. 이러한 로그에는 활동에 관련된 Azure Virtual Desktop 역할, 세션 중에 발생한 오류 메시지, 테넌트 및 사용자 세부 정보에 대한 정보가 포함됩니다. 진단 기능은 또한 사용자 및 관리 작업을 모두 기록합니다. |

Azure Virtual Desktop 데이터 연결

Azure Virtual Desktop 데이터를 Microsoft Sentinel로 푸시하려면 이전 섹션( 로그 분석 만들기 및 AVD Insights를 활성화하여 로그 수집 )에서 제공한 지침을 따르세요.

'IT이야기 > Azure' 카테고리의 다른 글

| Azure VMware Solution (AVS) Deep Dive (0) | 2024.12.04 |

|---|---|

| The 7 R Considerations for Migration – Modernization process (4) | 2024.12.03 |

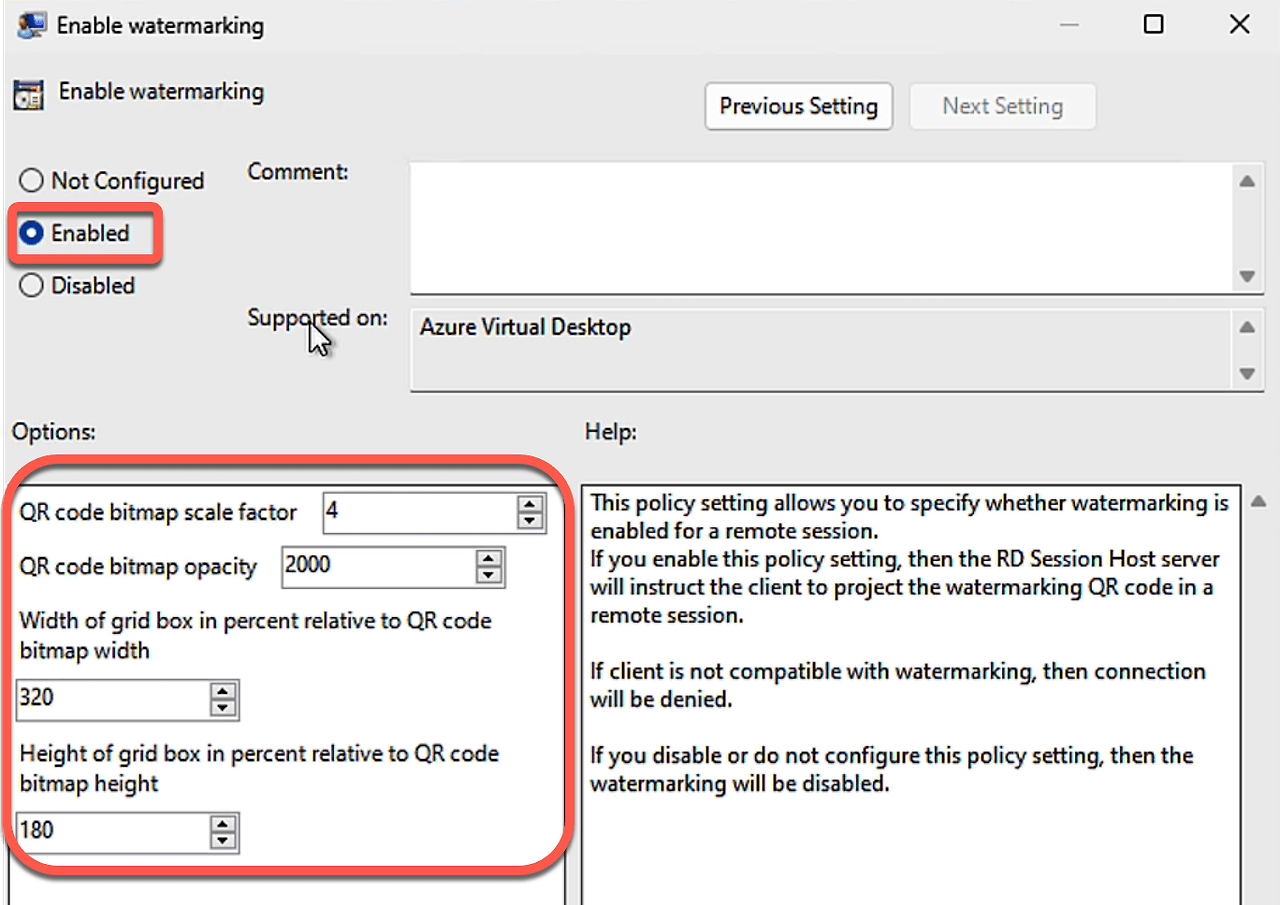

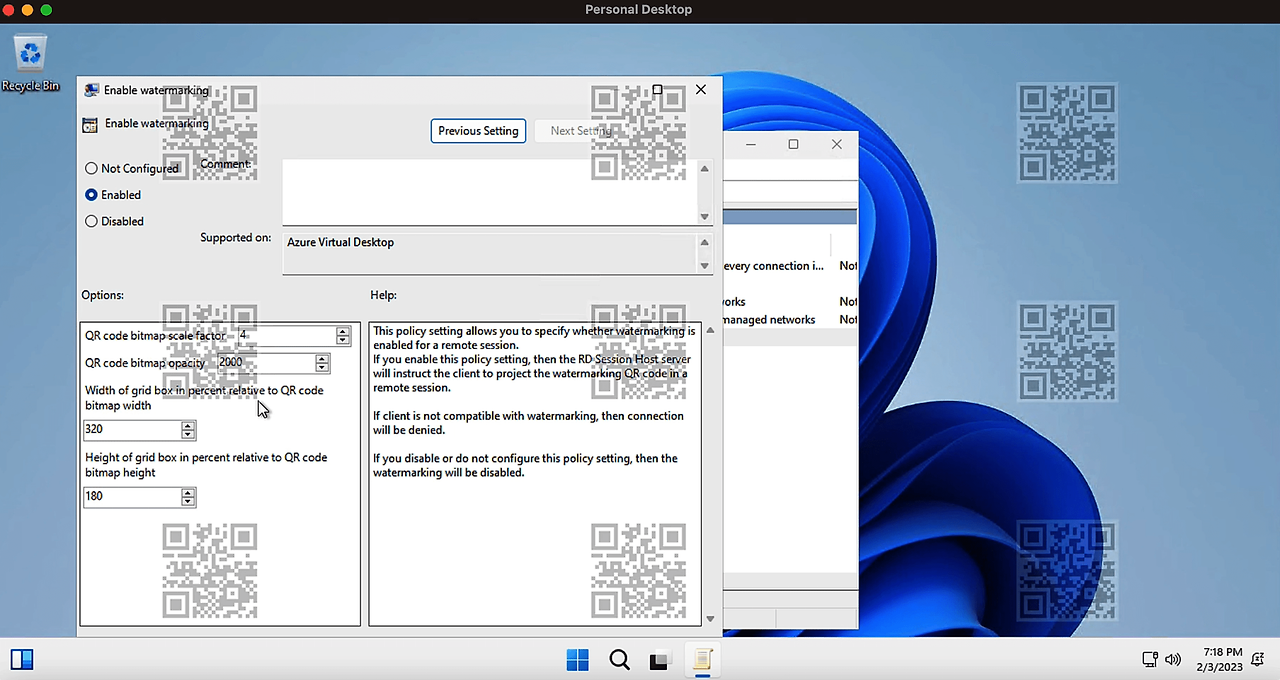

| Azure Virtual Desktop에 워터마크를 사용하여 무단 화면 캡처를 방지하는 방법 (0) | 2024.12.03 |

| Create New Azure VM with PowerShell (0) | 2024.12.03 |

| Configure Custom URL redirection for Windows Virtual Desktop – AVD (0) | 2024.12.02 |